Active Directory에서 그룹 정책을 사용하여 관리할때 기본으로 생성된 정책이 있습니다.

- Default Domain Policy

- Default Domain Controller Policy

정책입니다.

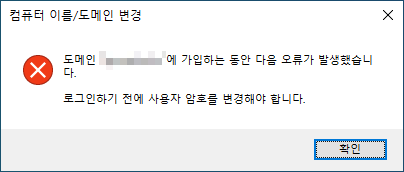

이 정책은 말 그대로 기본 도메인 정책과 기본 도메인 컨트롤러 정책이기 때문에 절대 삭제되어서는 안됩니다.

만약 어떠한 이유로 해당 정책이 삭제 되었다면 아래 방법을 통해 기본값으로 재 생성하는것은 가능합니다.

기본 도메인 정책(Default Domain Policy) 또는 기본 도메인 컨트롤러 정책(Defaul Domain Controller Policy) 중 하나가 삭제되면 Enterprise Admin그룹의 구성원으로 로그인 후 명령 프롬프트에서 아래의 명령어를 입력하면 기본 도메인 정책과 기본 도메인 컨트롤러 정책을 재 생성 해 줍니다.

도메인 컨트롤러 정책 초기화 설정

C:\Windows\system32>dcgpofix

Microsoft(R) Windows(R) 운영 체제 기본 그룹 정책 복원 유틸리티 v5.1

Copyright (C) Microsoft Corporation. 1981-2003

설명: 도메인의 기본 GPO(그룹 정책 개체)를 다시 생성합니다.

구문: DcGPOFix [/ignoreschema] [/Target: Domain | DC | BOTH]

이 유틸리티는 기본 도메인 정책 또는 기본 도메인 컨트롤러 정책을

도메인 작성 직후 상태로

복원합니다. 이 작업을 수행하려면 도메인 관리자여야 합니다.

경고: GPO의 모든 변경 내용을 잃게 됩니다. 이 유틸리티는

매우 중대한 문제를 복구할 목적으로만 사용해야 합니다.

다음 도메인의 기본 도메인 정책 및 기본 도메인 컨트롤러 정책을 복원하려고 합니다.

domain.co.kr

계속 진행하시겠습니까: <Y/N>? y

경고: 이 작업은 선택한 GPO에서 모든 '사용자 권한 지정'을 대체합니다. 그 결과로 일부의 서버 응용 프로그램이 올바르게 작동하지 않을 수 있습니다. 계속 진행하시겠습니까: <Y/N>? y

기본 도메인 정책을 복원했습니다.

참고: 기본 도메인 정책의 내용만 복원되었습니다. 이 그룹 정책 개체에 대한 그룹 정책 연결은 변경되지 않았습니다.

기본적으로 기본 도메인 정책은 도메인에 연결됩니다.

기본 도메인 컨트롤러 정책을 복원했습니다.

참고: 기본 도메인 컨트롤러 정책의 내용만 복원했습니다. 이 그룹 정책 개체에 대한 그룹 정책 연결은 변경되지 않았습니다.

기본적으로 기본 도메인 컨트롤러 정책은 도메인 컨트롤러 OU에 연결됩니다.

C:\Windows\system32>

도메인 컨트롤러 정책 초기화 설정: 도메인 정책만 적용

C:\Windows\system32>dcgpofix /target:domain

Microsoft(R) Windows(R) 운영 체제 기본 그룹 정책 복원 유틸리티 v5.1

Copyright (C) Microsoft Corporation. 1981-2003

설명: 도메인의 기본 GPO(그룹 정책 개체)를 다시 생성합니다.

구문: DcGPOFix [/ignoreschema] [/Target: Domain | DC | BOTH]

이 유틸리티는 기본 도메인 정책 또는 기본 도메인 컨트롤러 정책을

도메인 작성 직후 상태로

복원합니다. 이 작업을 수행하려면 도메인 관리자여야 합니다.

경고: GPO의 모든 변경 내용을 잃게 됩니다. 이 유틸리티는

매우 중대한 문제를 복구할 목적으로만 사용해야 합니다.

다음 도메인의 기본 도메인 정책을 복원하려고 합니다.

domain.co.kr

계속 진행하시겠습니까: <Y/N>? y

경고: 이 작업은 선택한 GPO에서 모든 '사용자 권한 지정'을 대체합니다. 그 결과로 일부의 서버 응용 프로그램이 올바르게 작동하지 않을 수 있습니다. 계속 진행하시겠습니까: <Y/N>? y

기본 도메인 정책을 복원했습니다.

참고: 기본 도메인 정책의 내용만 복원되었습니다. 이 그룹 정책 개체에 대한 그룹 정책 연결은 변경되지 않았습니다.

기본적으로 기본 도메인 정책은 도메인에 연결됩니다.

C:\Windows\system32>

도메인 컨트롤러 정책 초기화 설정: 도메인 컨트롤러 정책만 적용

C:\Windows\system32>dcgpofix /target:dc

Microsoft(R) Windows(R) 운영 체제 기본 그룹 정책 복원 유틸리티 v5.1

Copyright (C) Microsoft Corporation. 1981-2003

설명: 도메인의 기본 GPO(그룹 정책 개체)를 다시 생성합니다.

구문: DcGPOFix [/ignoreschema] [/Target: Domain | DC | BOTH]

이 유틸리티는 기본 도메인 정책 또는 기본 도메인 컨트롤러 정책을

도메인 작성 직후 상태로

복원합니다. 이 작업을 수행하려면 도메인 관리자여야 합니다.

경고: GPO의 모든 변경 내용을 잃게 됩니다. 이 유틸리티는

매우 중대한 문제를 복구할 목적으로만 사용해야 합니다.

다음 도메인의 기본 도메인 컨트롤러 정책을 복원하려고 합니다.

domain.co.kr

계속 진행하시겠습니까: <Y/N>? y

경고: 이 작업은 선택한 GPO에서 모든 '사용자 권한 지정'을 대체합니다. 그 결과로 일부의 서버 응용 프로그램이 올바르게 작동하지 않을 수 있습니다. 계속 진행하시겠습니까: <Y/N>? y

기본 도메인 컨트롤러 정책을 복원했습니다.

참고: 기본 도메인 컨트롤러 정책의 내용만 복원했습니다. 이 그룹 정책 개체에 대한 그룹 정책 연결은 변경되지 않았습니다.

기본적으로 기본 도메인 컨트롤러 정책은 도메인 컨트롤러 OU에 연결됩니다.

C:\Windows\system32>