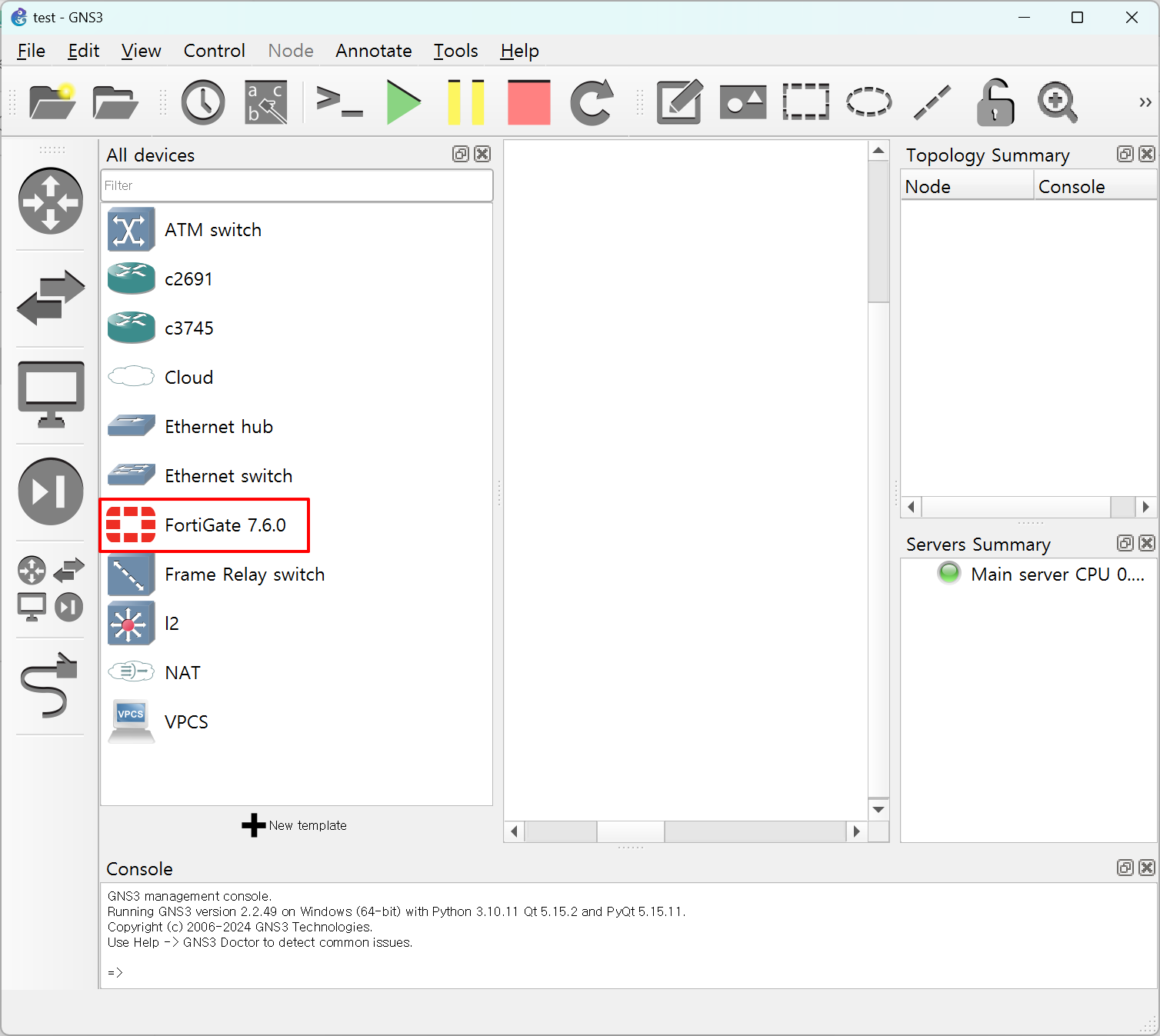

이전 글에서 GNS3에 fortigate를 설치했습니다.

이제 사용해 보겠습니다.

(이 글 작성하는데, 거진 2일 걸렸네요.)

해당 글을 따라서 GNS3를 구성했다면, 이후에는 실제로 업무 환경과 마찬가지로 구색을 갖춰서 방화벽 테스트를 진행할 수 있을 것입니다.

왜 fortigate로 구성을 했냐하면, 많은 회사에서 fortigate 방화벽을 기본으로 사용합니다.

그래서 도움이 됐으면 하는 마음에 fortigate 방화벽 테스트 환경을 구축해 봤습니다.

사전에 아래의 글들을 보고 먼저 이행해 주시기 바랍니다.

proxmox 내부 네트워크 구성하기

https://dirt-spoon.tistory.com/310

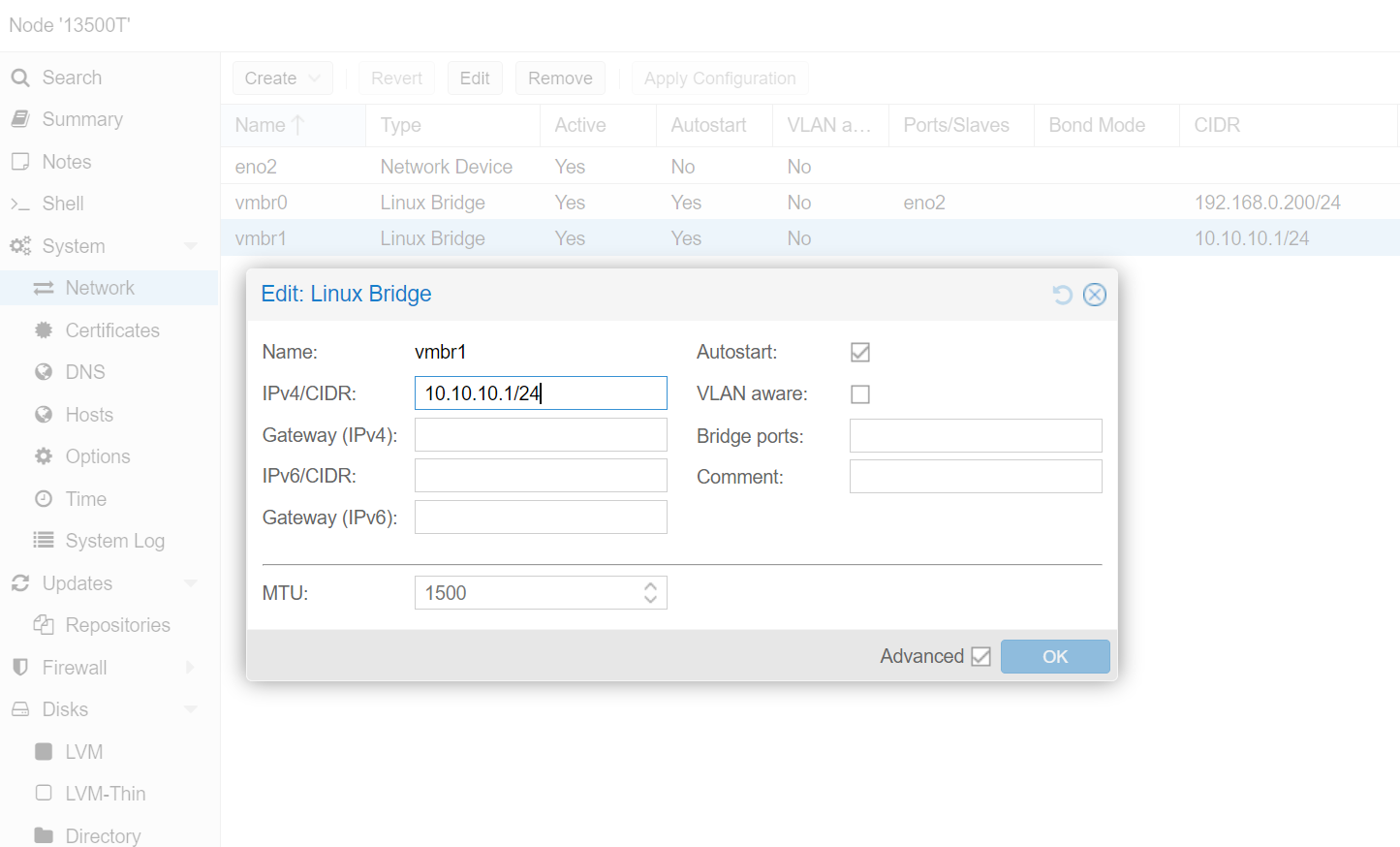

proxmox에서 내부 네트워크 추가하기

원하는 네트워크의 분리를 위해서 내부 랜을 추가합니다.저 같은 경우에는 GNS3에서 사용할 별도의 랜을 추가하려고 합니다. IPv4/CIDR 항목에 사용하고 싶은 IP 대역을 입력하면 됩니다.Bridge Ports

dirt-spoon.tistory.com

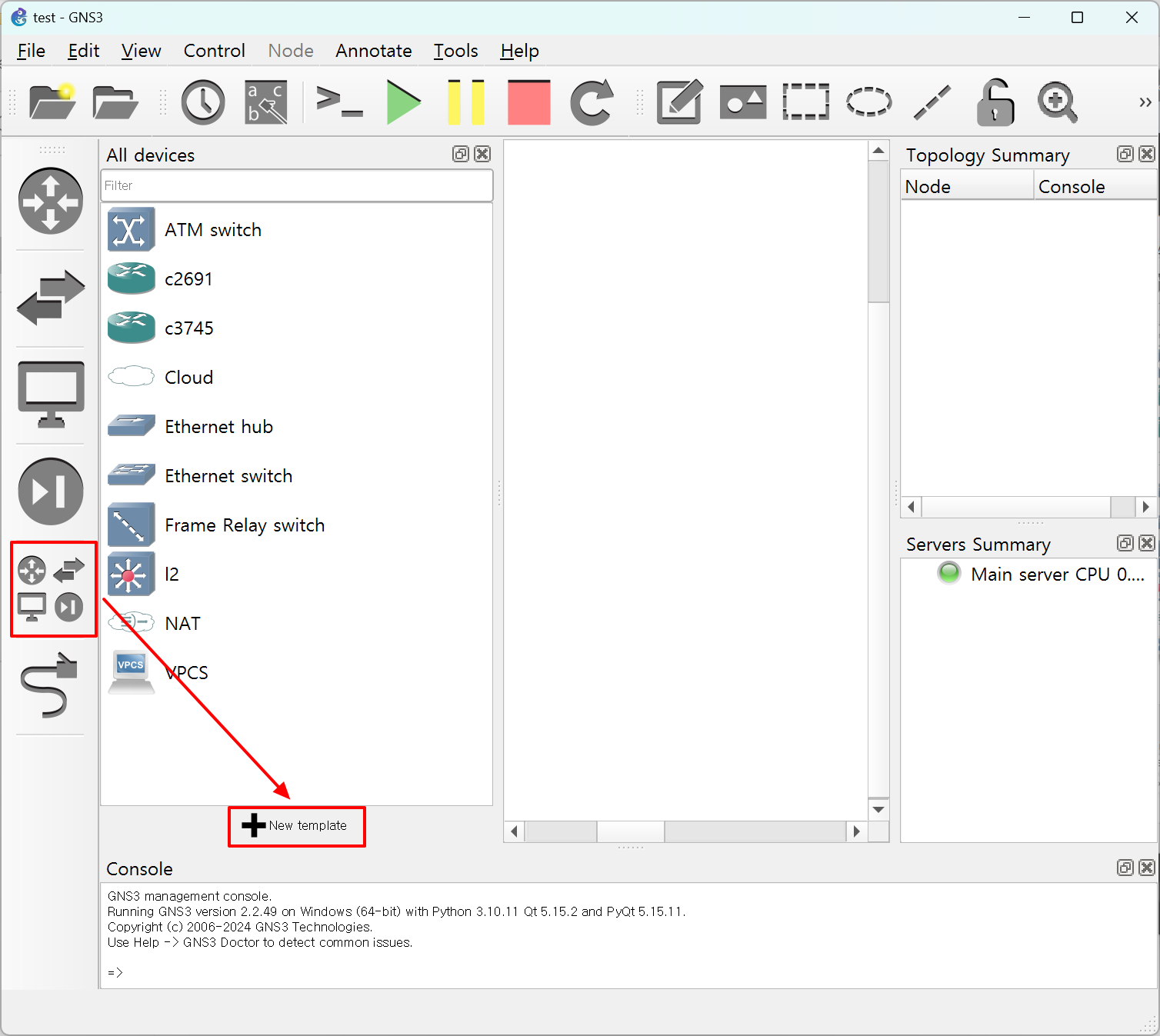

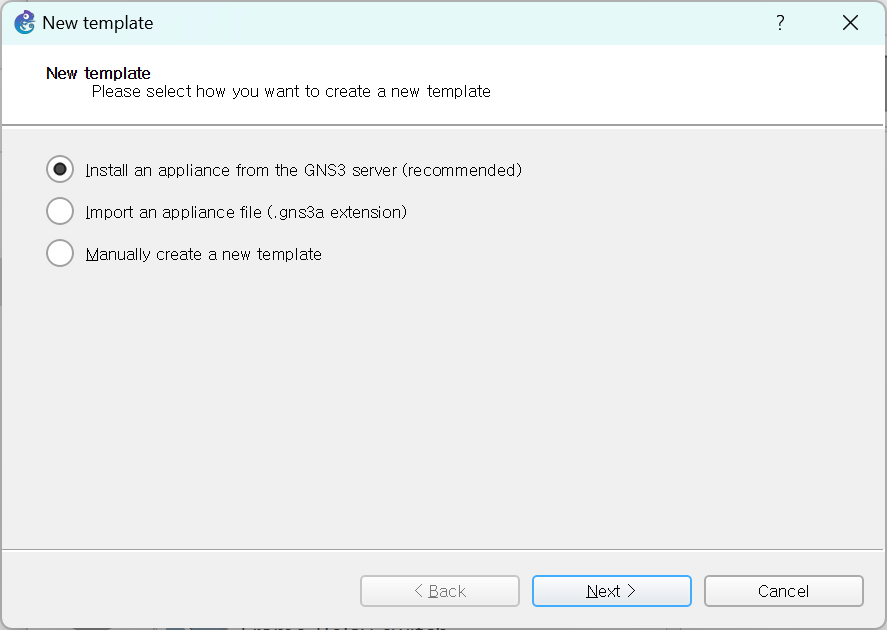

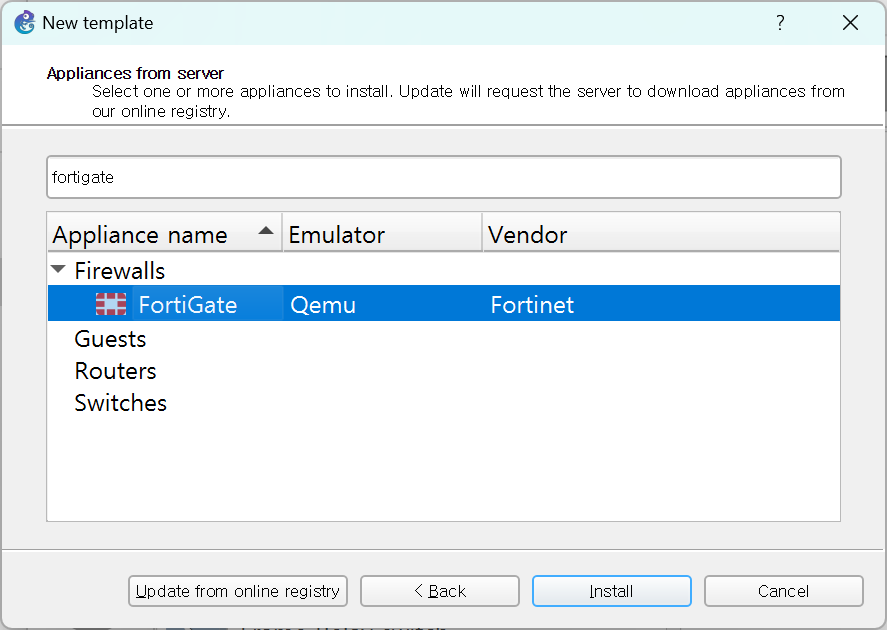

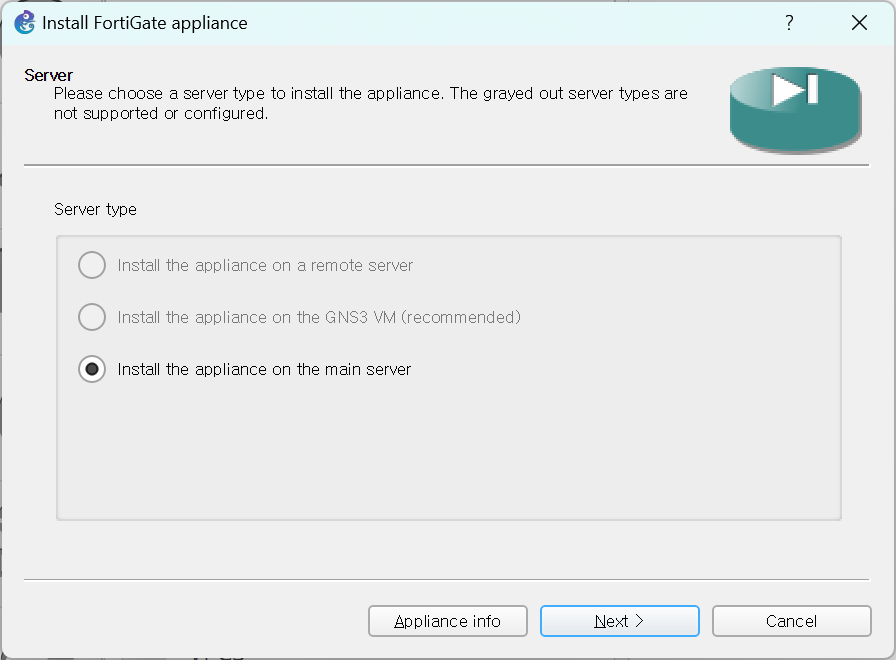

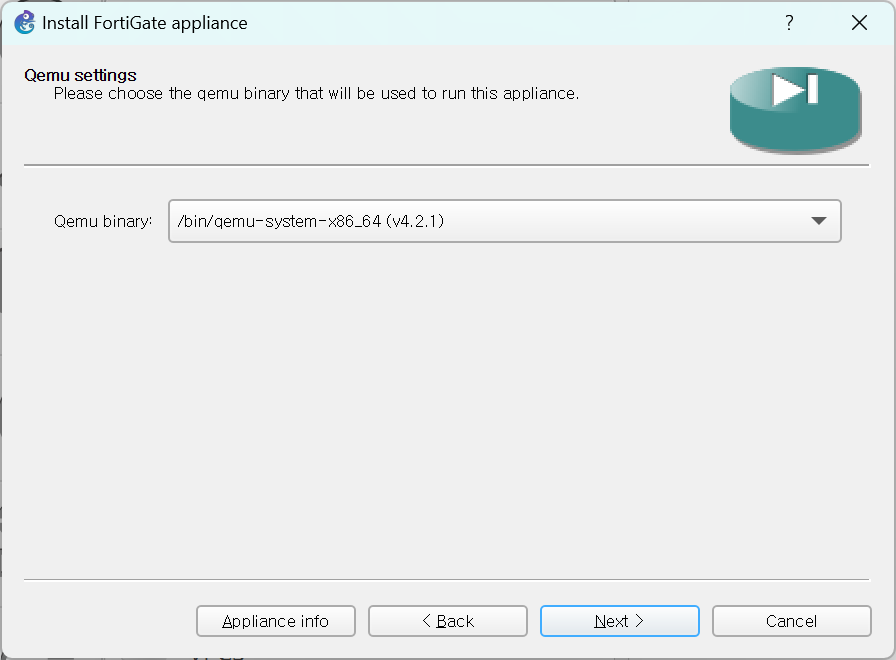

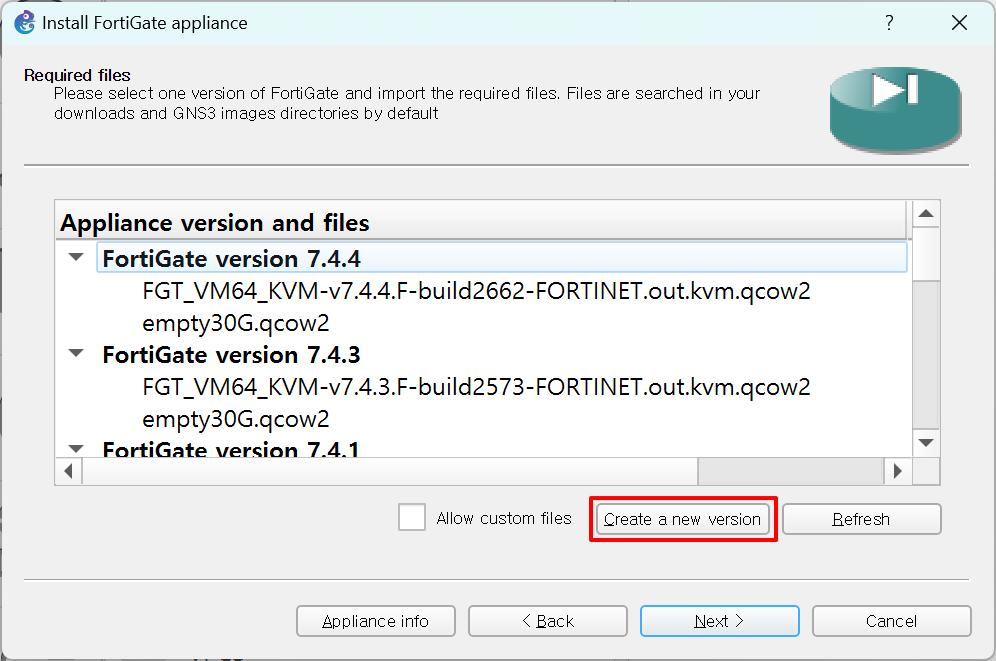

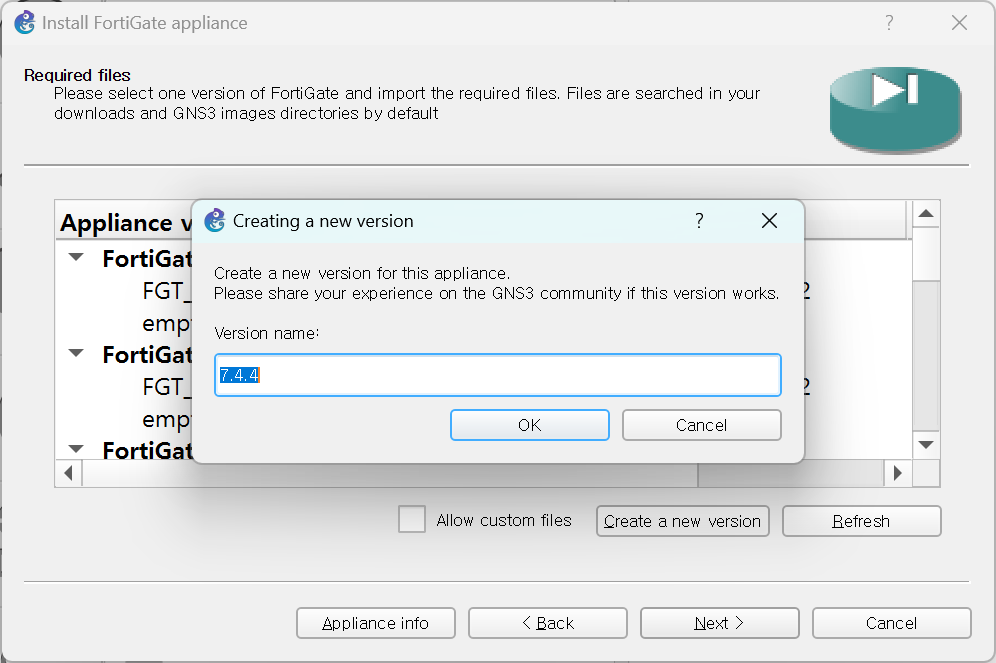

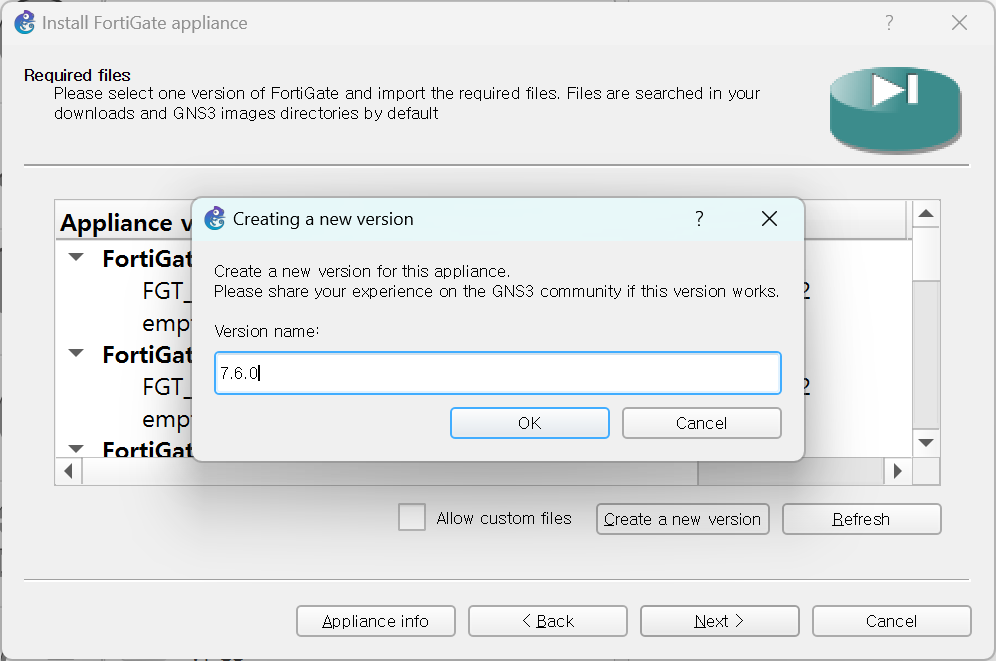

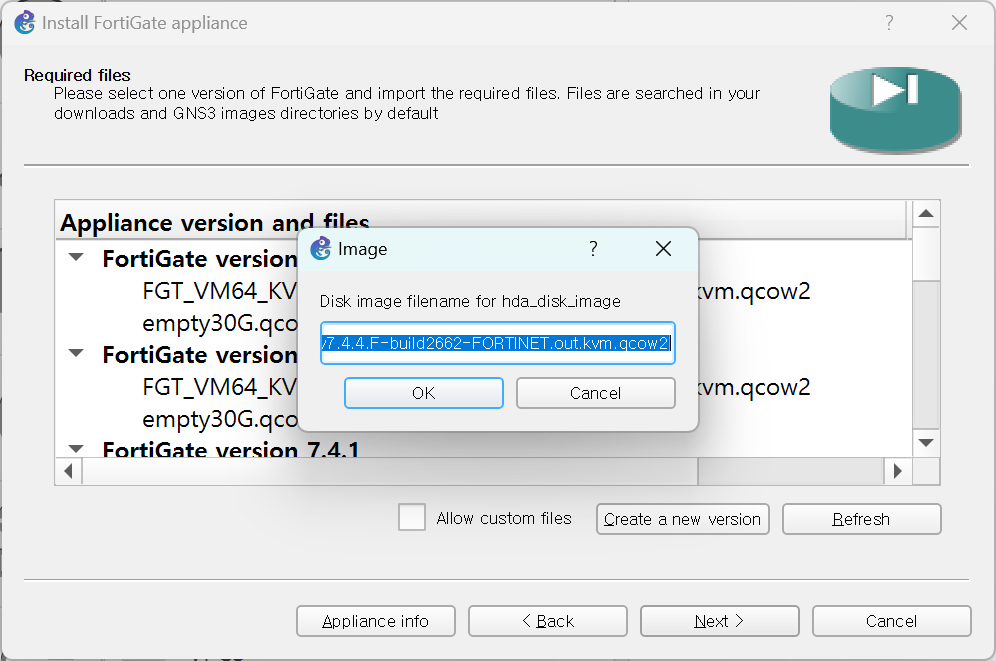

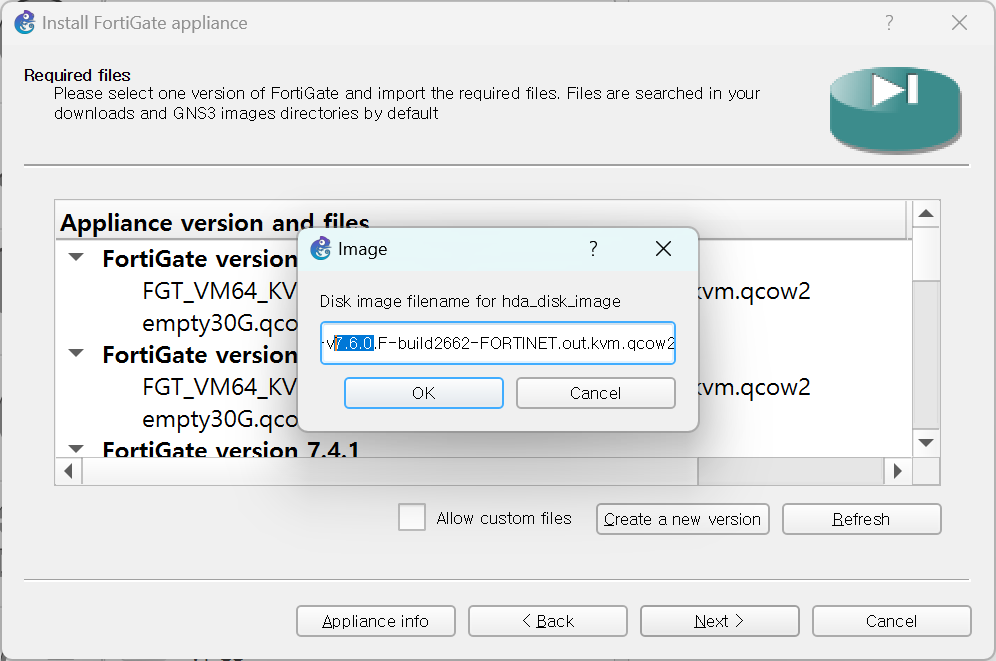

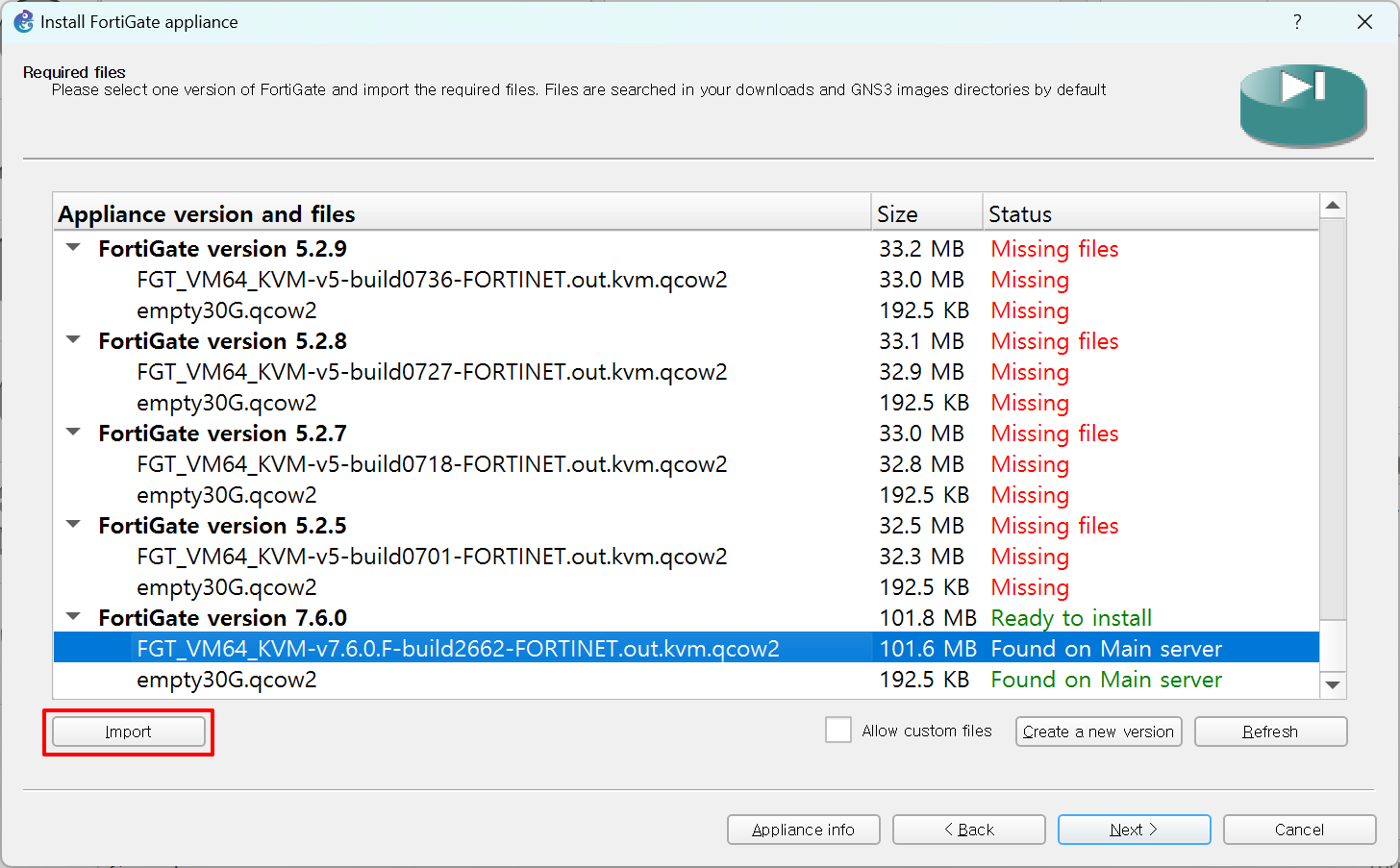

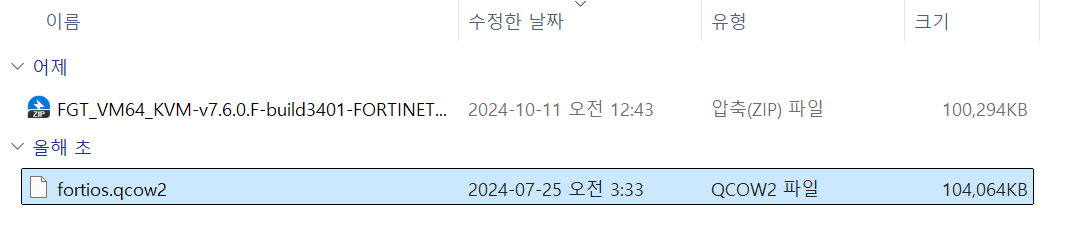

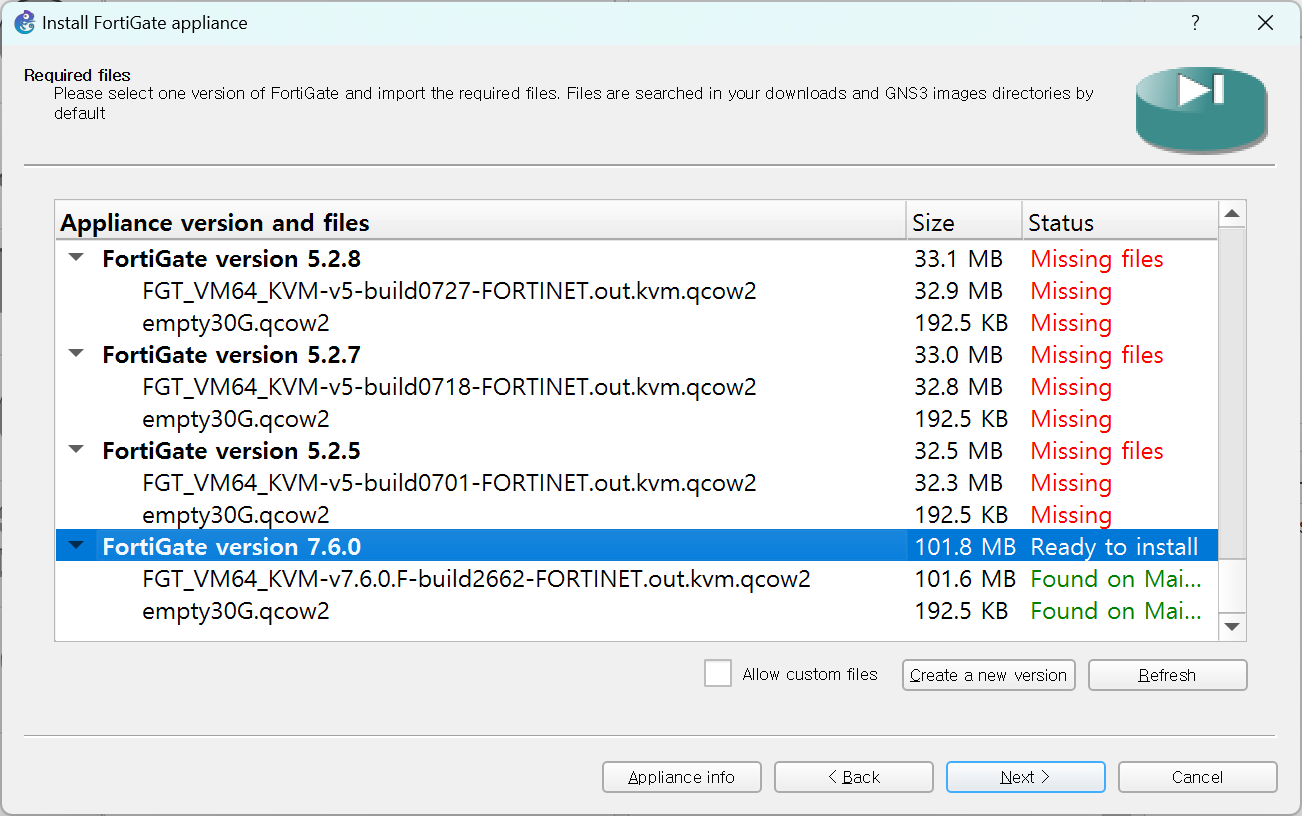

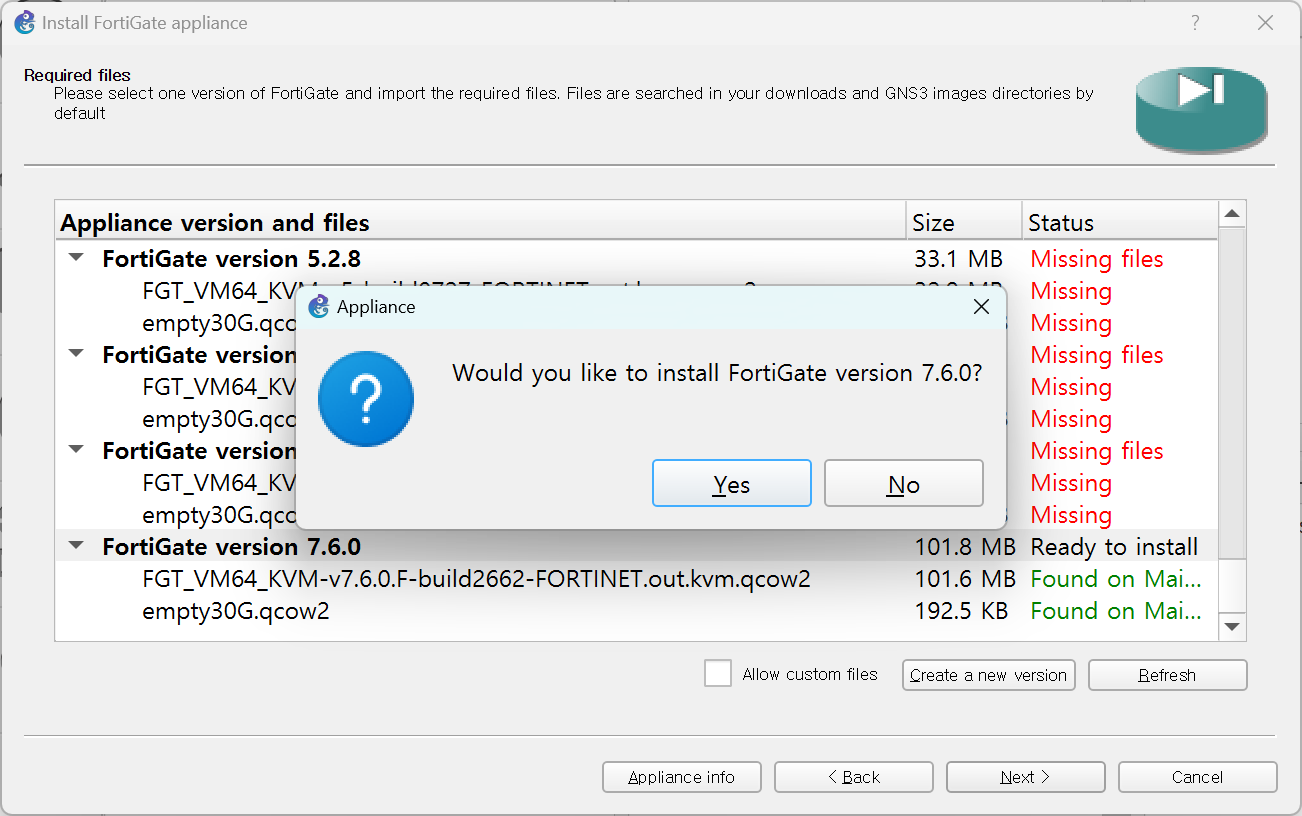

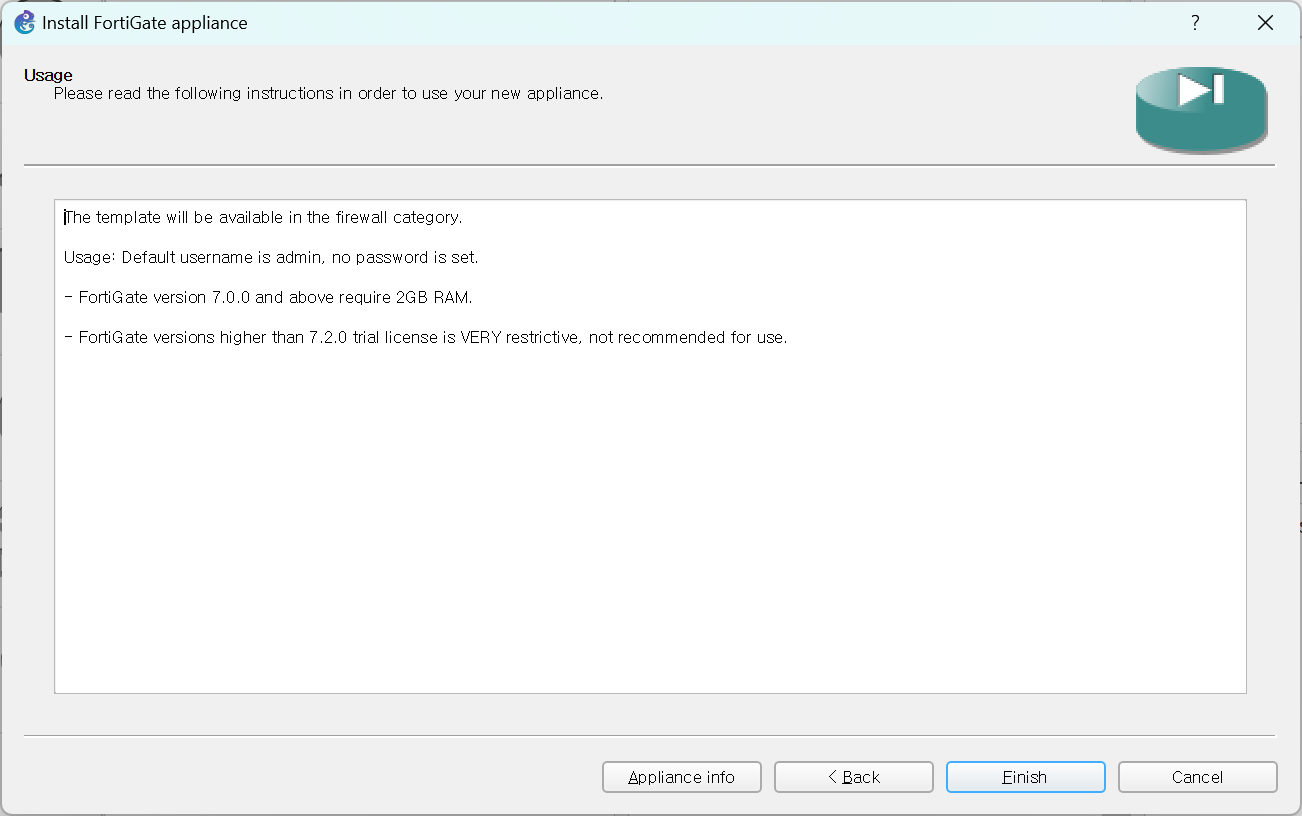

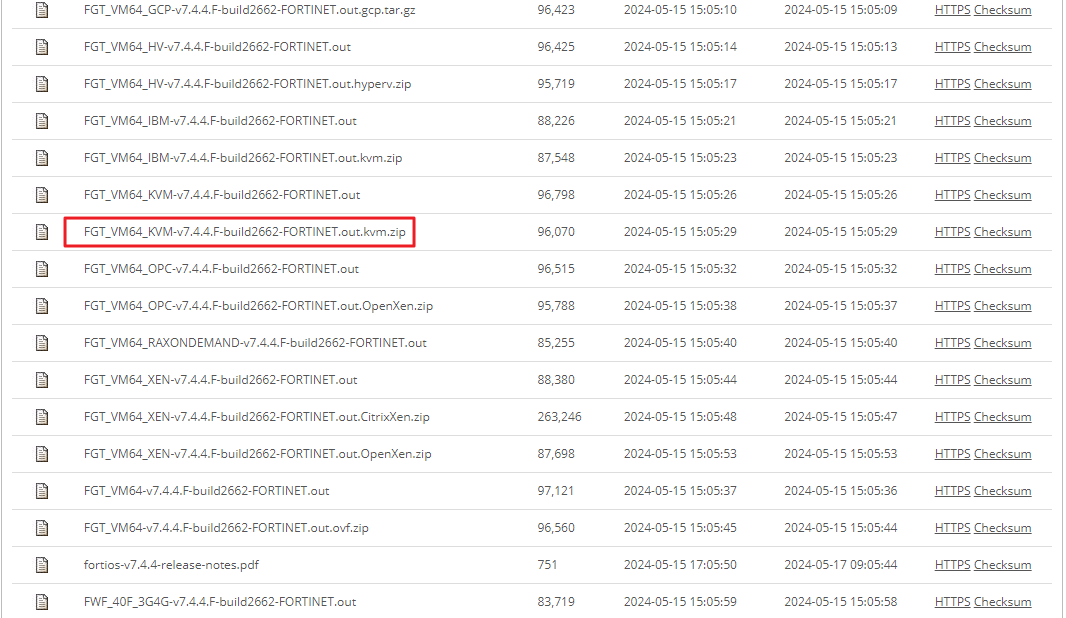

GNS3에 fortigate 설치하기

https://dirt-spoon.tistory.com/311

GNS3에서 fortigate 설치하기

proxmox를 통해서 fortigate 설치를 한 적이 있습니다.(https://dirt-spoon.tistory.com/283 참조)그런데, 저렇게 설치만 하면 테스트 할만한게 거의 없습니다.그래서 제대로 fortigate를 테스트 할 수 있게 GNS3에 f

dirt-spoon.tistory.com

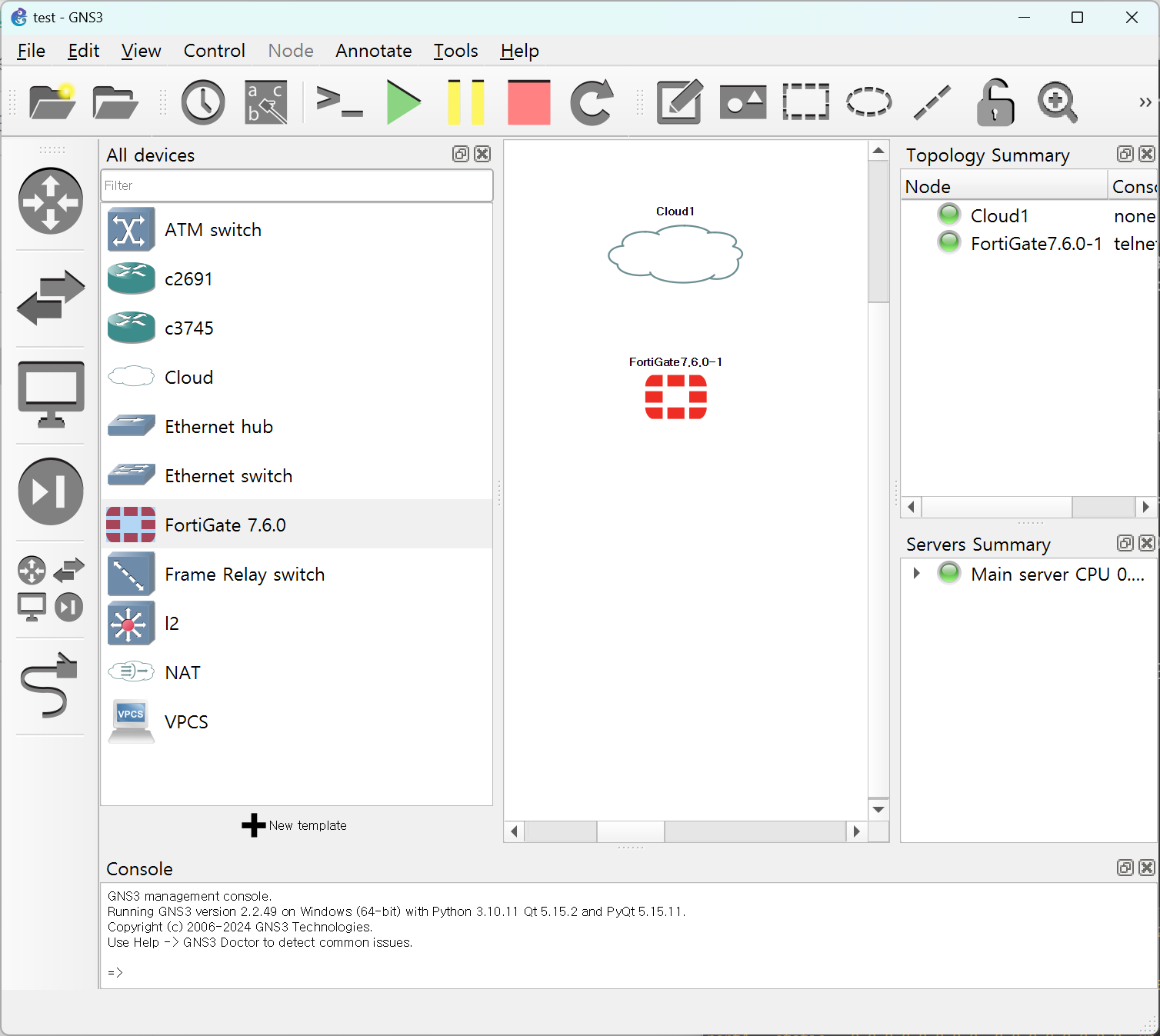

proxmox에 내부 네트워크를 구성했다면 아래 그럼처럼 Cloud를 구성하고, configure를 확인합니다.

아래의 그림처럼 eth0, eth1이 보이면 정상입니다.

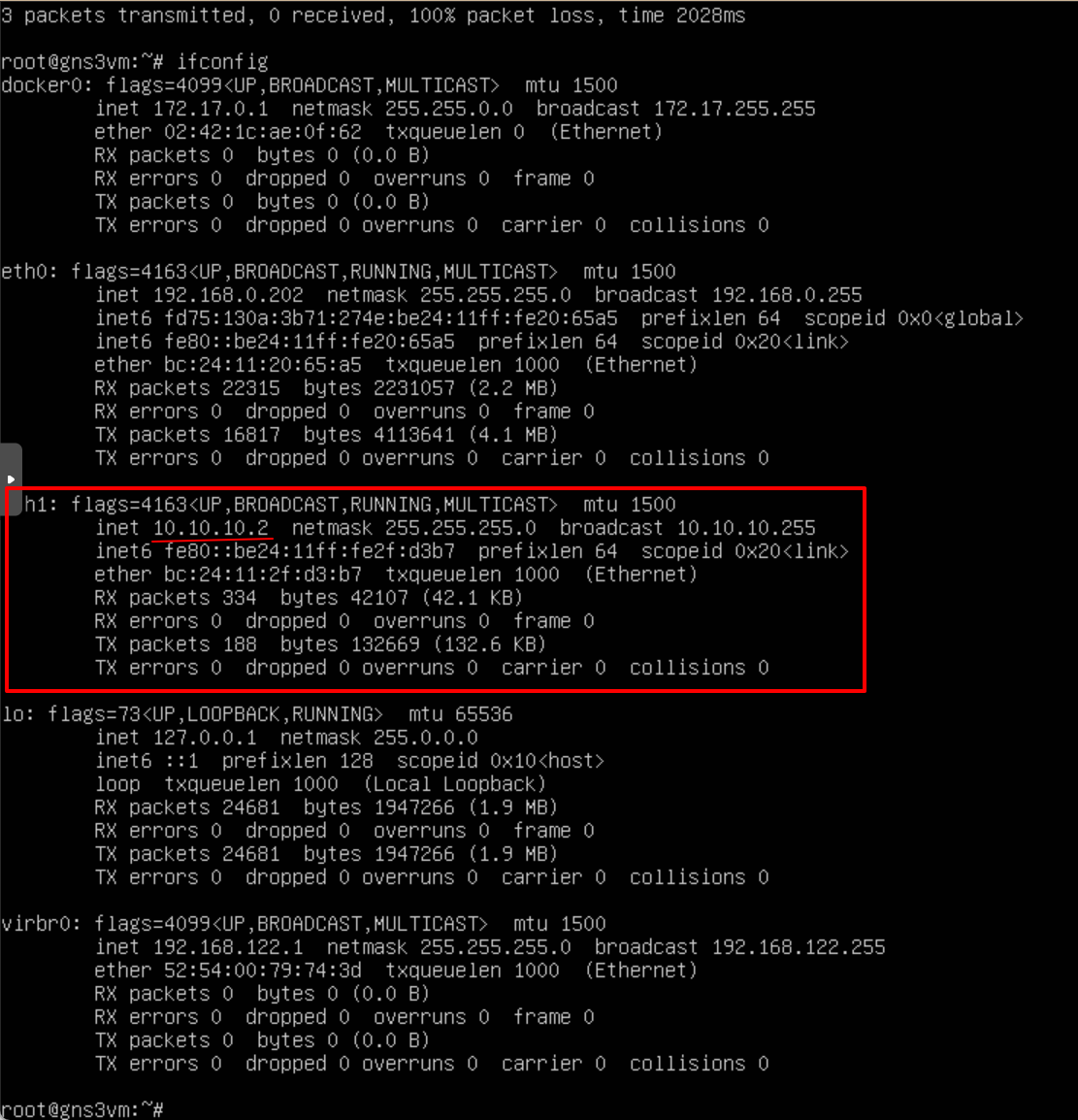

아래처럼 보이지 않는다면 GNS3의 서버에서 인터페이스를 추가해줍니다.

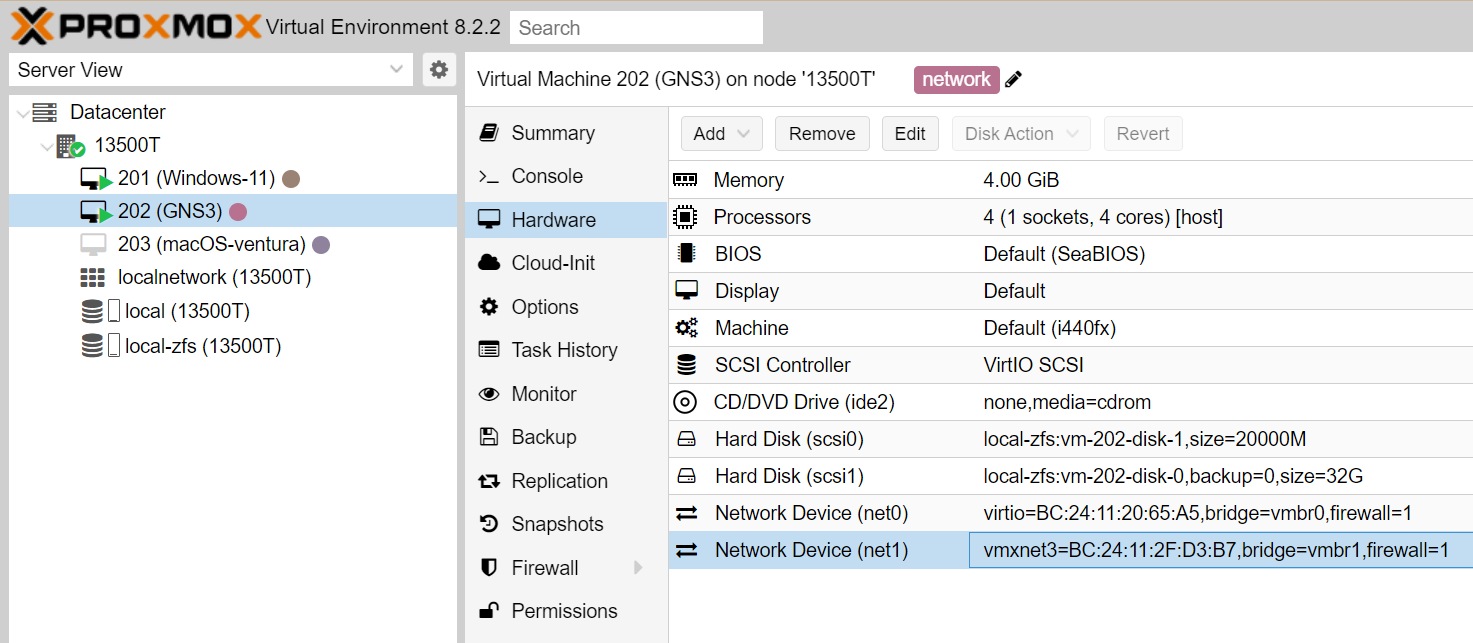

GNS3 서버에 인터페이스 추가합니다.

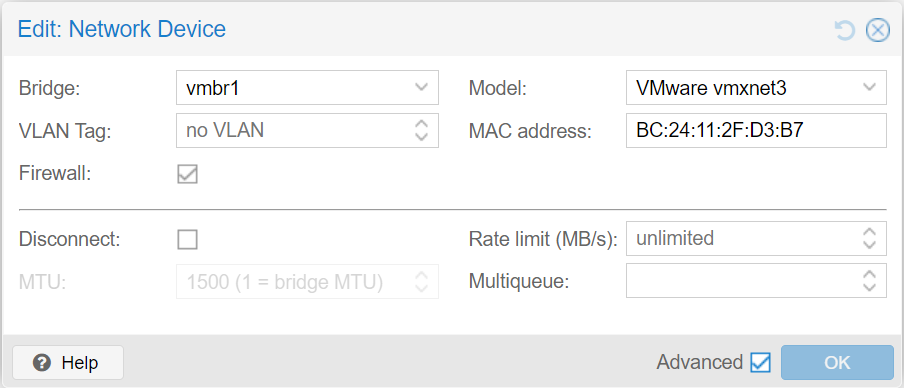

해당 인터페이스의 설정은 proxmox에서 별도로 추가한 vmbr1로 설정을 해줍니다.

proxmox의 인터페이스 vmbr1의 IP 대역도 확인해 두세요. 저는 10.10.10.1/24 입니다.

해당 네트워크 카드가 내부 네트워크의 Gateway가 되는 겁니다.

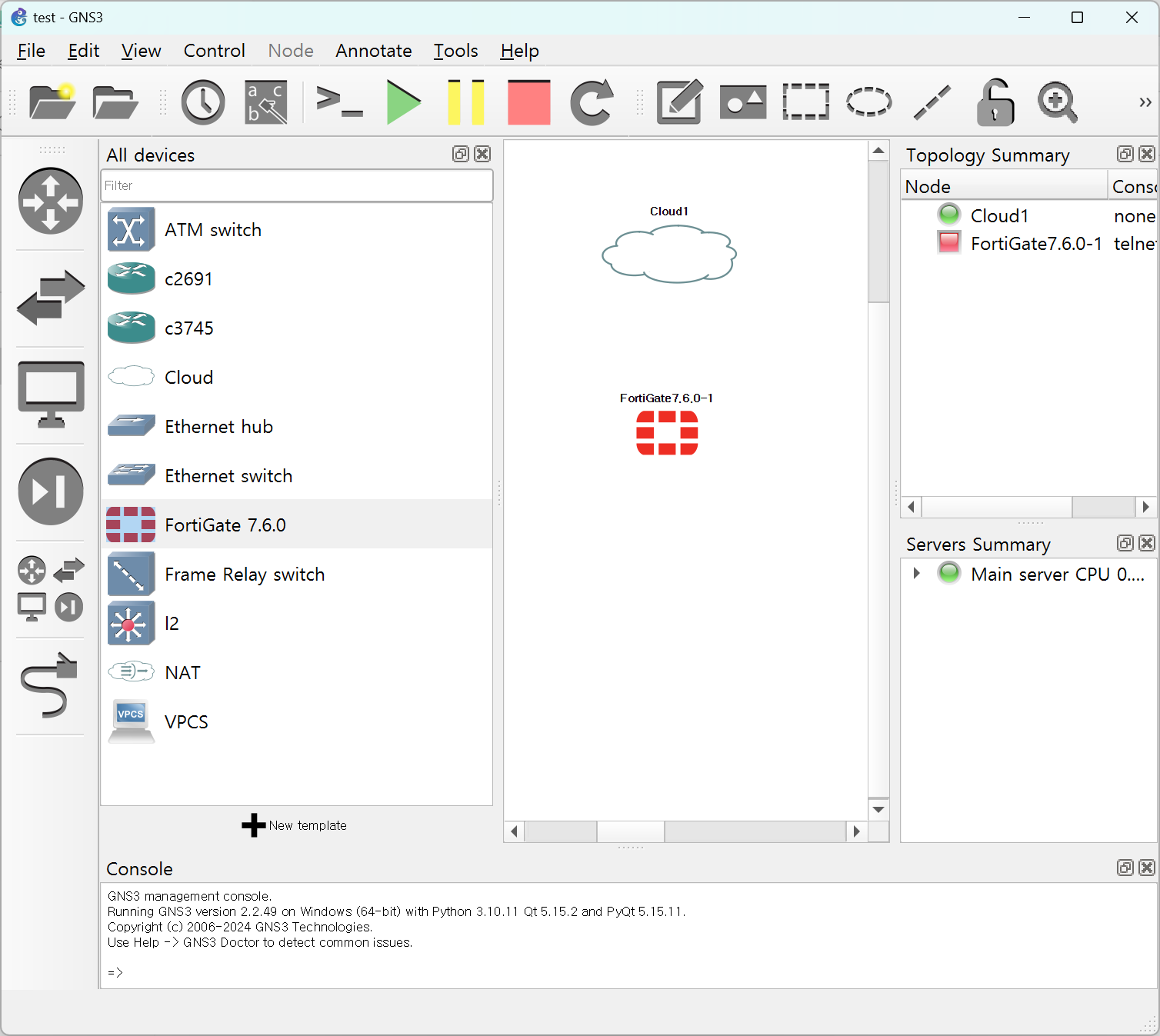

이제 아래의 그림처럼 fortigate를 구성해 줍니다.

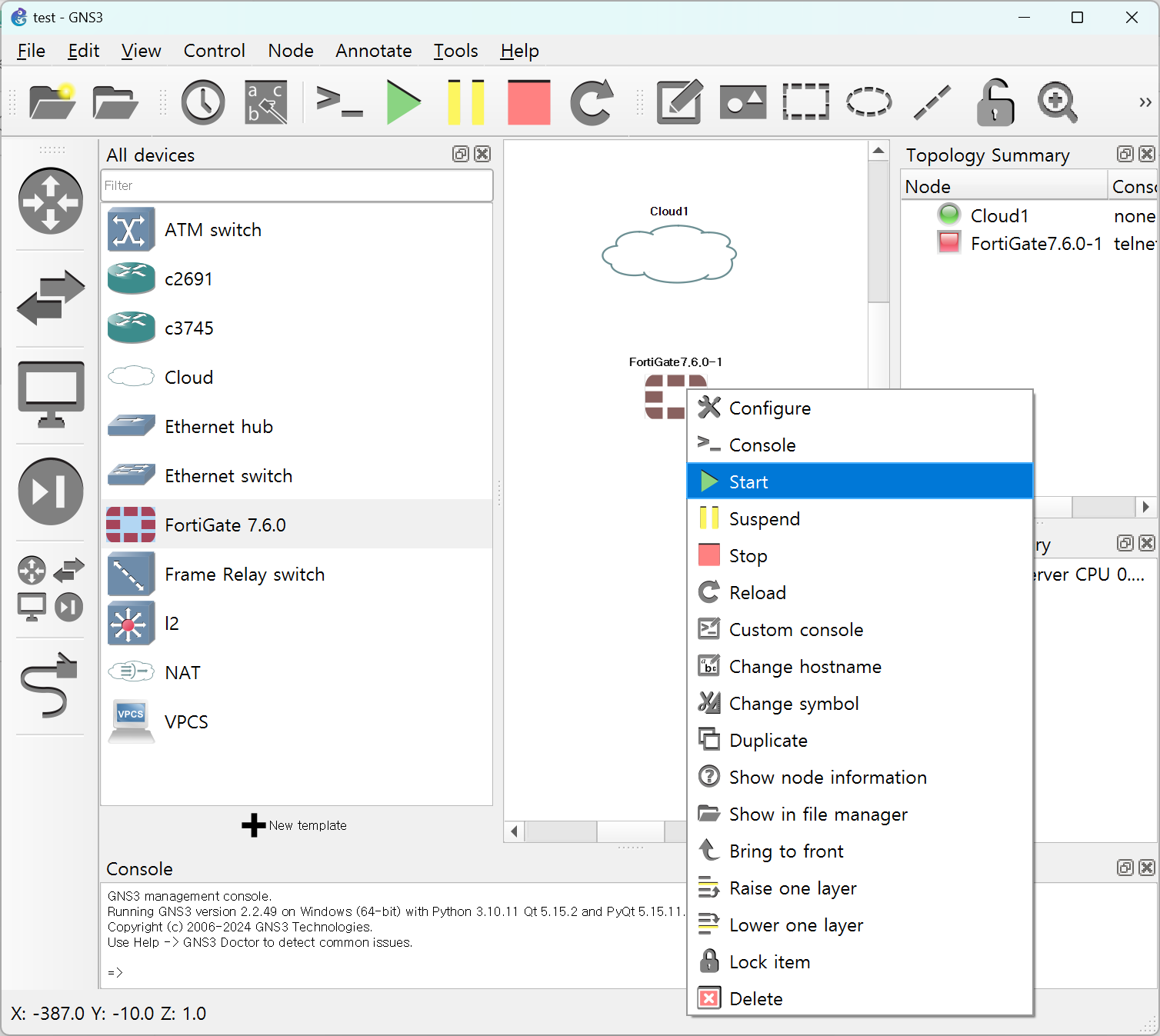

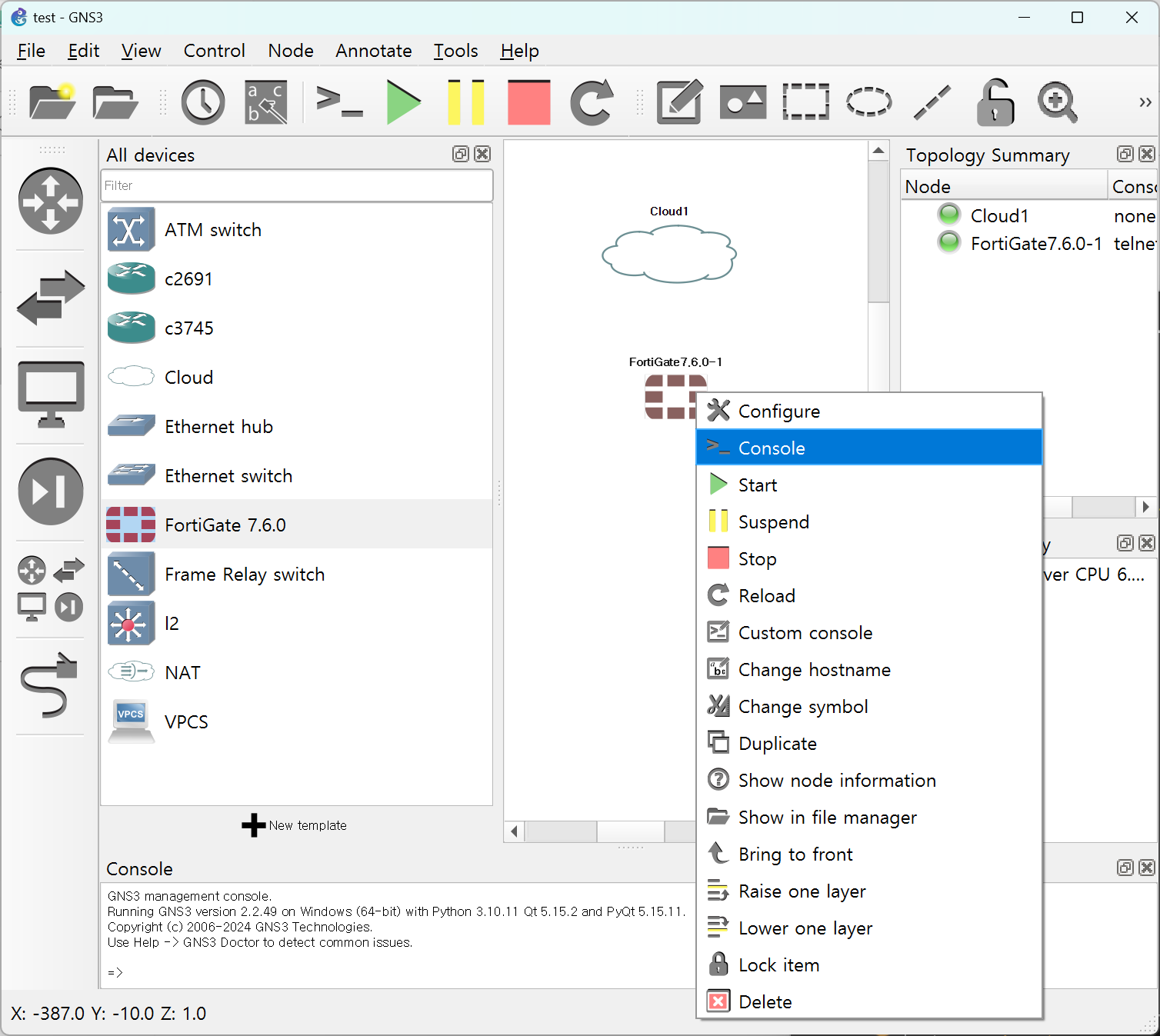

이제 fortigate를 실행해 주고 terminal을 열어줍니다.

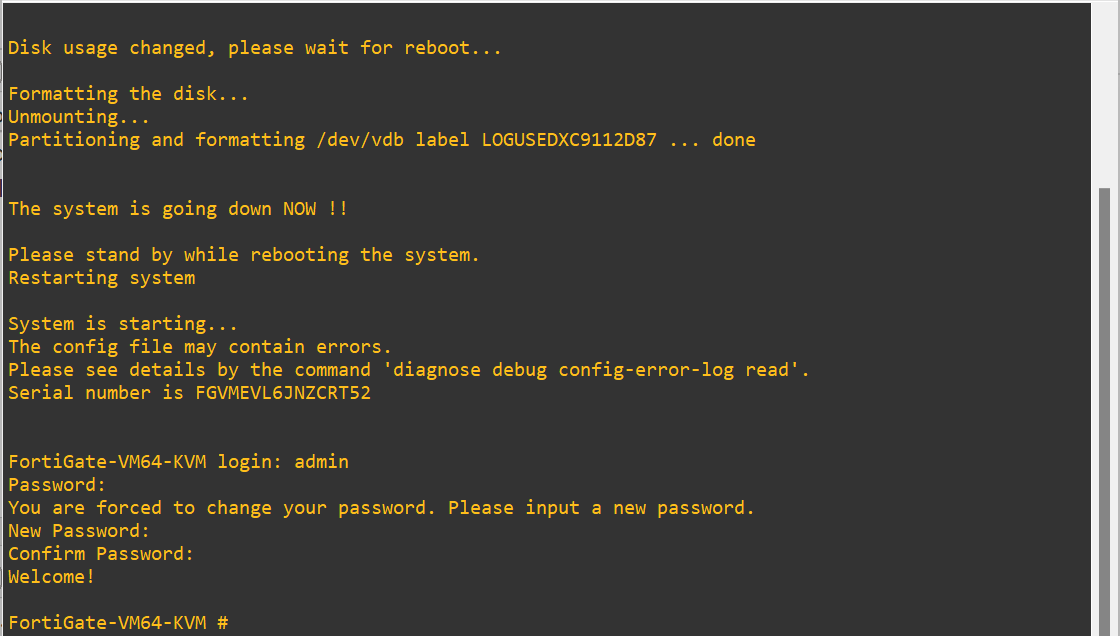

터미널을 보시면 로그인하라고 보입니다.

처음 계정 정보는 아래와 같습니다.

ID: admin

PW: 없음

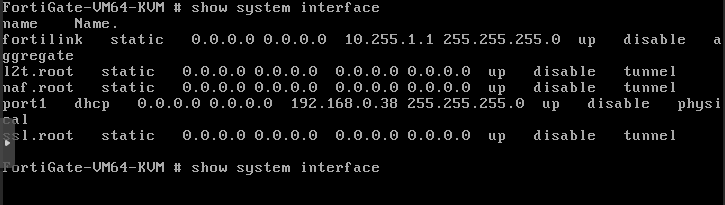

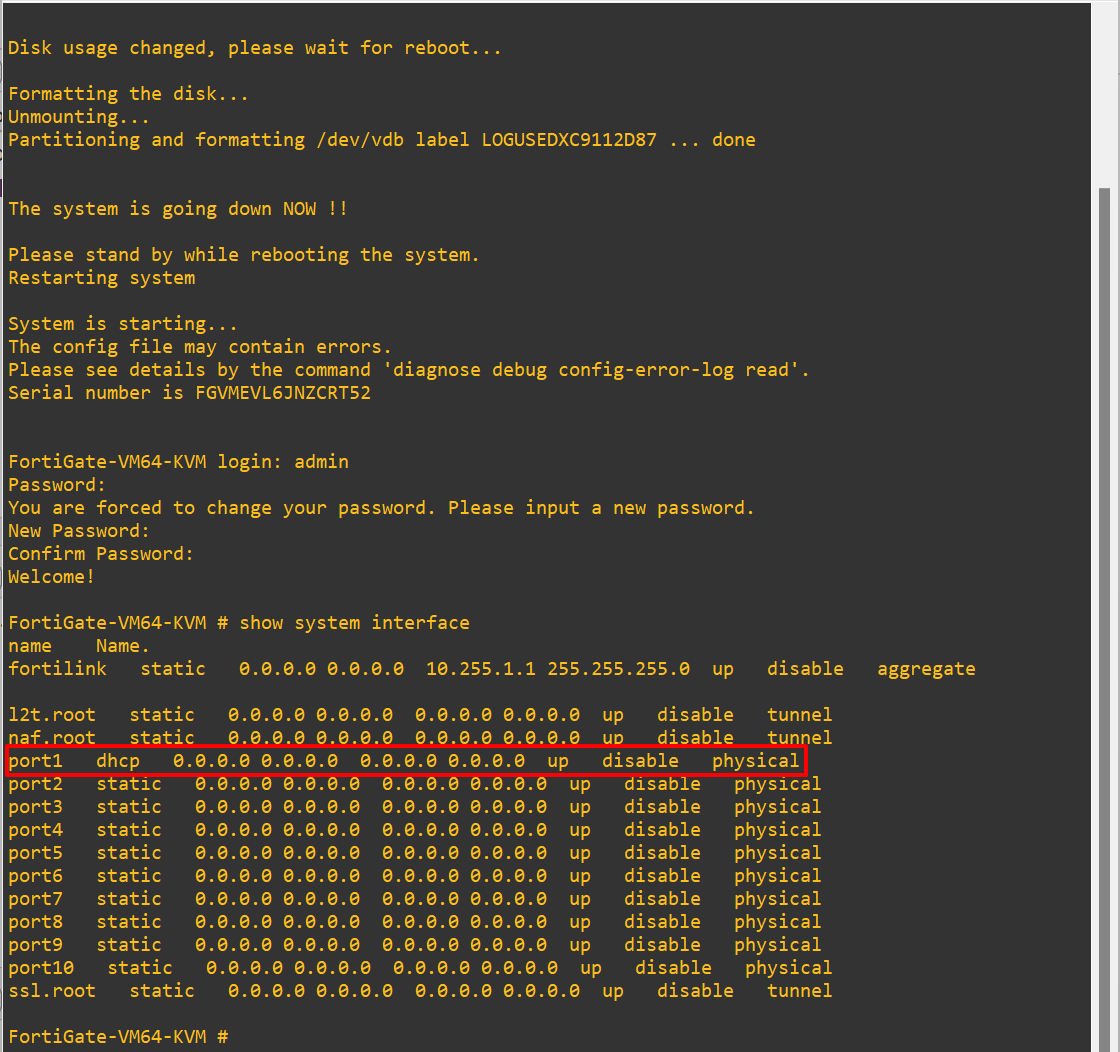

이후 인터페이스 정보를 확인해 줍니다.

명령어는 아래 명령어인데, 실제 fortigate 콘솔에서는 ?가 먹히지 않고 명령어로 실행됩니다.

FortiGate-VM64-KVM # show system interface ?

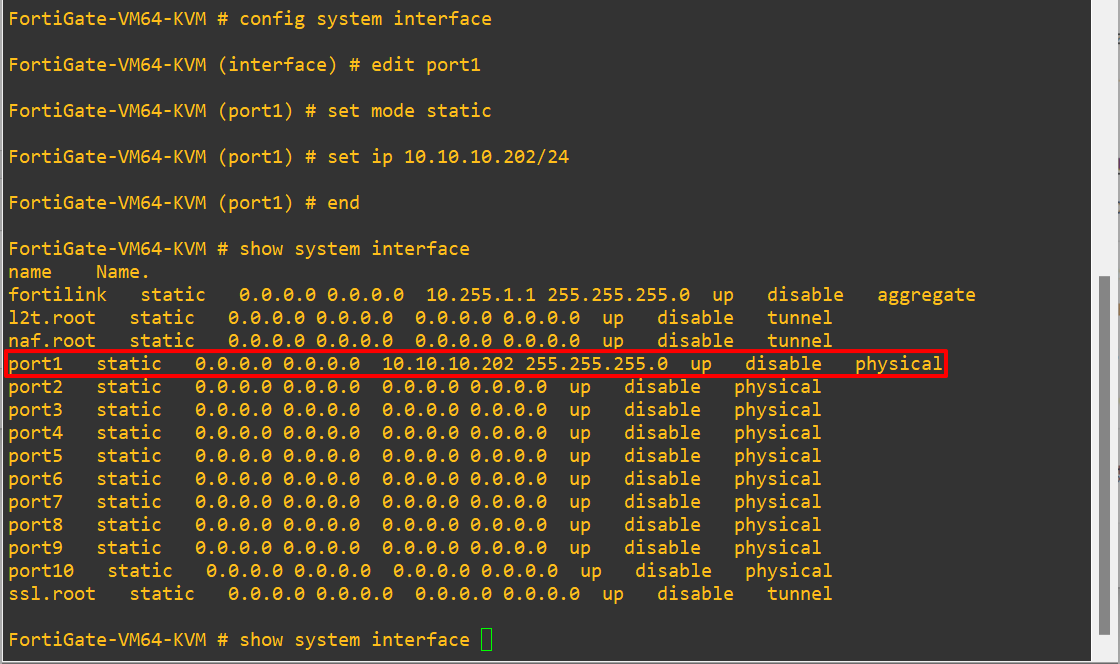

아래 그림처럼 Port1 의 IP를 설정합니다.

FortiGate-VM64-KVM # config system interface

FortiGate-VM64-KVM (interface) # edit port1

FortiGate-VM64-KVM (port1) # set mode static

FortiGate-VM64-KVM (port1) # set ip 10.10.10.202/24

FortiGate-VM64-KVM (port1) # end

FortiGate-VM64-KVM # show system interface

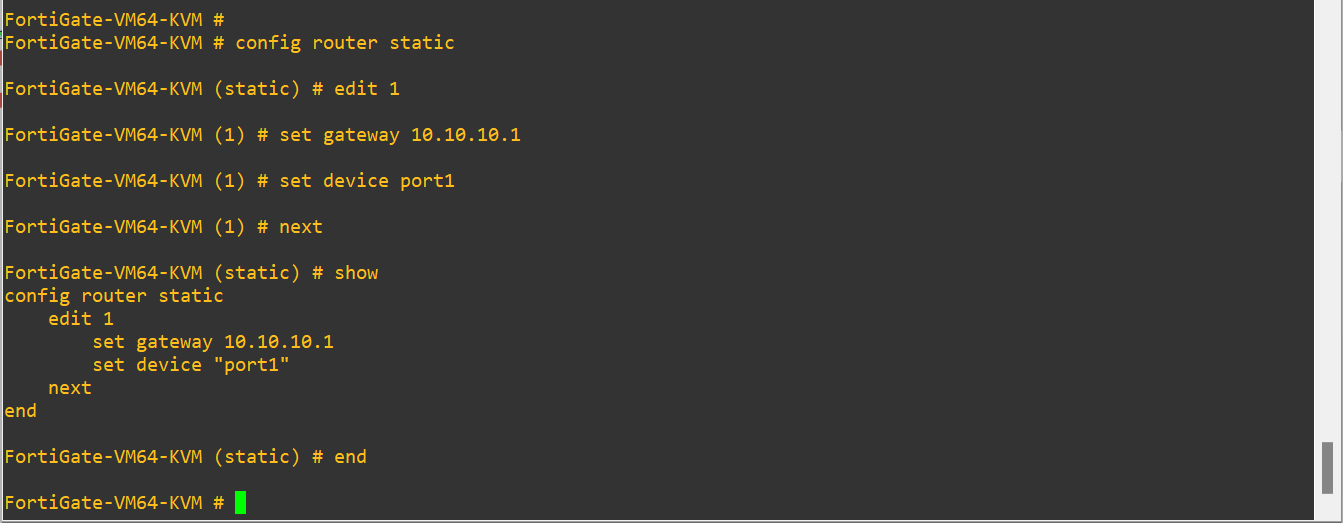

이제 port1에 대한 gateway를 설정해 줘야 합니다.

IP도 GNS3 eth1 인터페이스의 IP가 아니라, proxmox vmbr1의 IP로 설정해 줘야 하네요.

FortiGate-VM64-KVM # config router static

FortiGate-VM64-KVM (static) # edit 1

FortiGate-VM64-KVM (1) # set gateway 10.10.10.1

FortiGate-VM64-KVM (1) # set device port1

FortiGate-VM64-KVM (1) # next

FortiGate-VM64-KVM (static) # show

config router static

edit 1

set gateway 10.10.10.1

set device "port1"

next

end

FortiGate-VM64-KVM (static) # end

FortiGate-VM64-KVM #

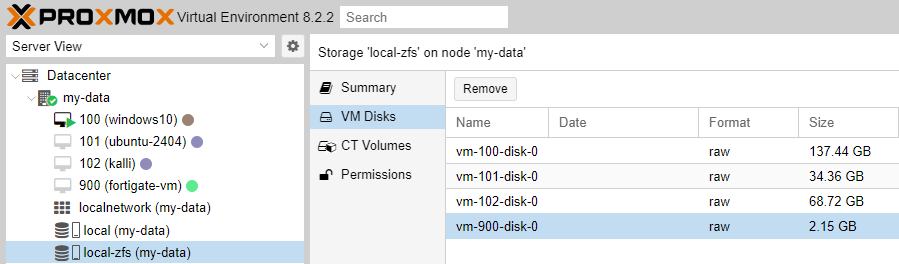

마지막으로 proxmox의 network 설정에 추가가 필요합니다.

아래 글 참고 하셔서 설정해주세요.

https://dirt-spoon.tistory.com/314

내부 네트워크의 NAT 설정

proxmox의 내부 네트워크는 아래 설정을 해야만이 인터넷 통신이 가능합니다. post-up echo 1 > /proc/sys/net/ipv4/ip_forward post-up iptables -t nat -A POSTROUTING -s '10.10.10.0/24' -o vmbr0 -j MASQUERADE post-down iptables -t nat -

dirt-spoon.tistory.com

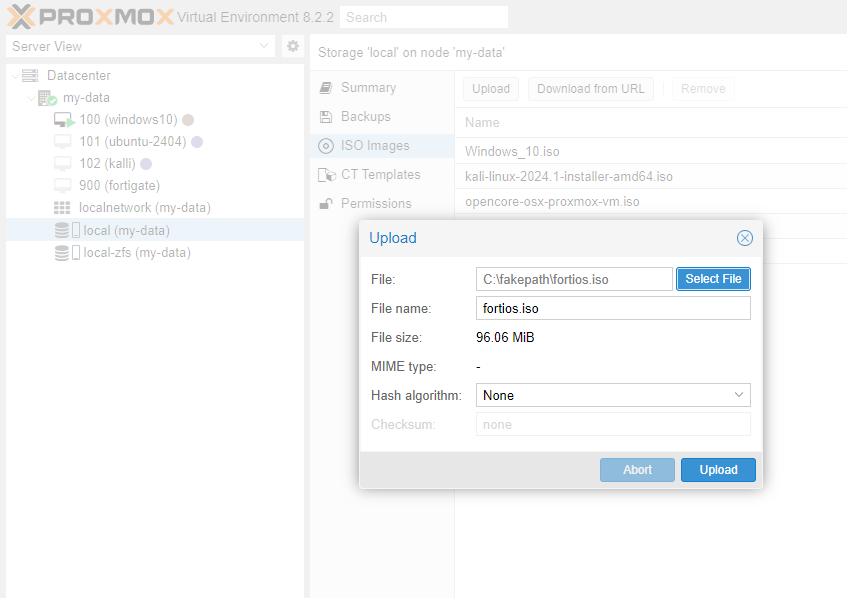

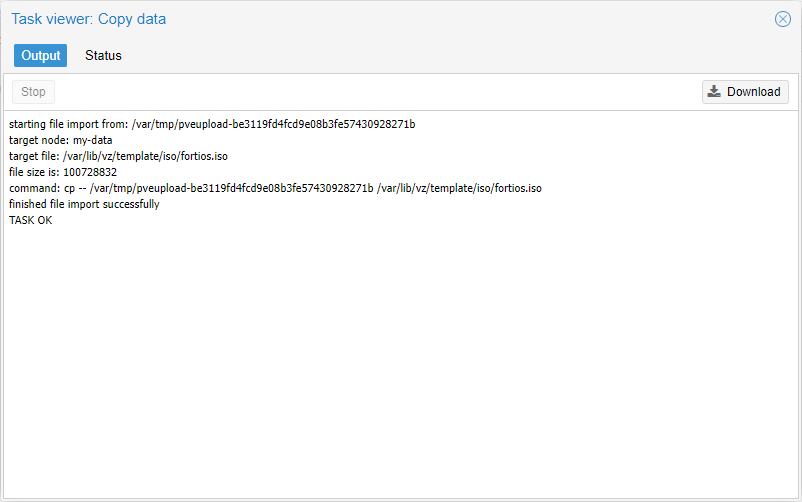

이제 웹으로 접속해야 하는데요.

여기서 문제가 있습니다.

저는 proxmox 서버로 내부 환경을 구성하려고 하는 것입니다.

그러다보니 proxmox에 윈도우를 별도로 설치한 상황입니다.

한마디로 제 윈도우 서버는 10.10.10.0/24 대역과 통신이 가능한 합니다.

저와 같은 상황일 때에만 10.10.10.0/24 대역의 웹에 접속이 가능합니다.

환경이 저와 같지 않을 경우에는 iptables를 이용하여 port를 forwarding 해서 방화벽의 웹에 접속해야 합니다.

아래의 환경은 proxmox의 윈도우서버에서 10.10.10.0/24 대역을 접속하기 위한 방법입니다.

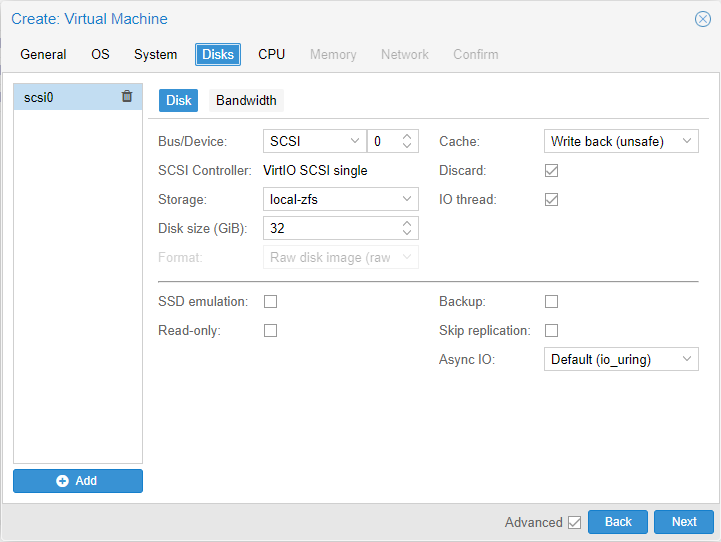

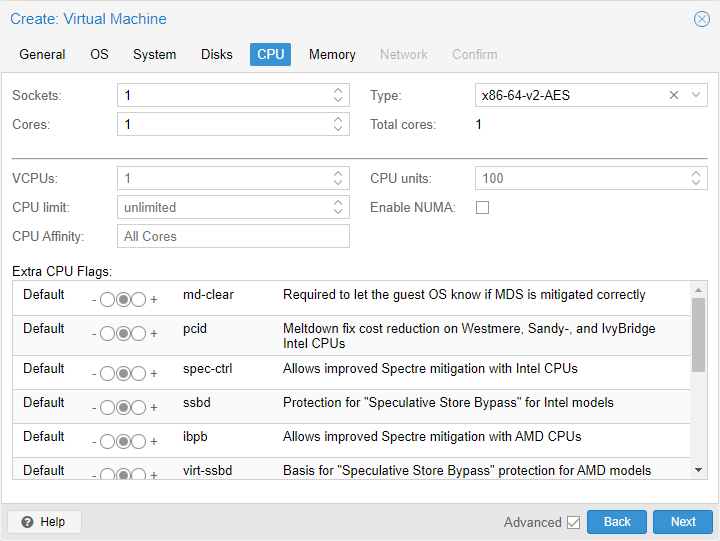

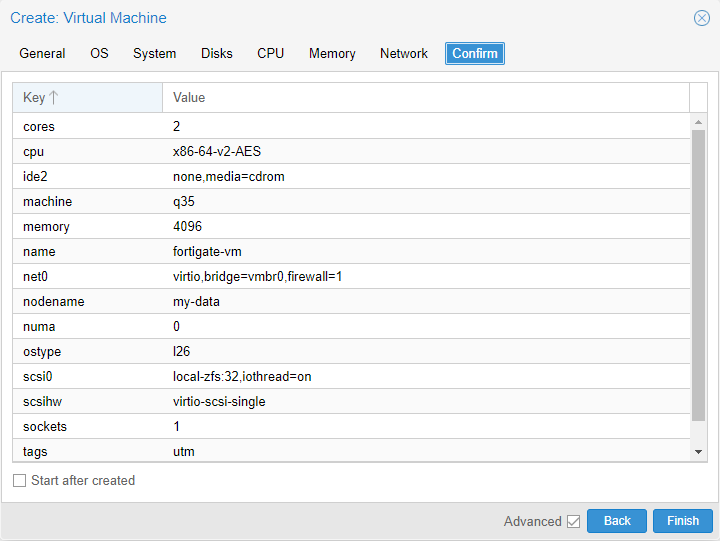

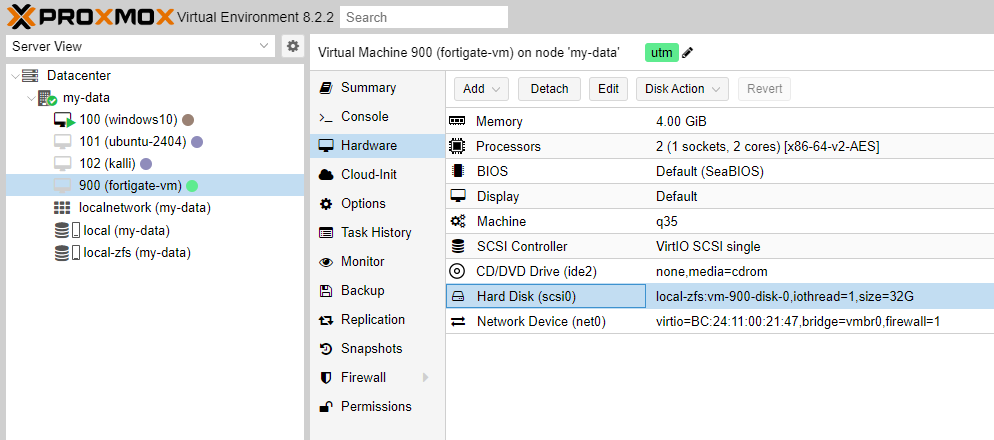

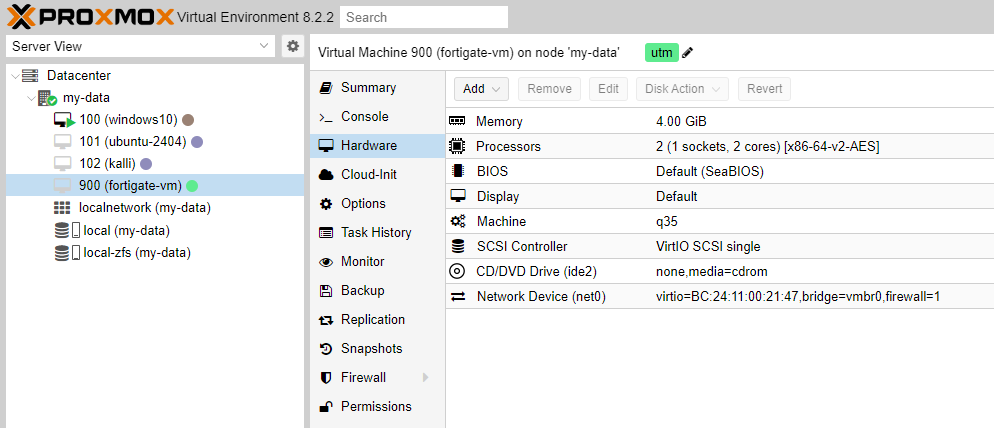

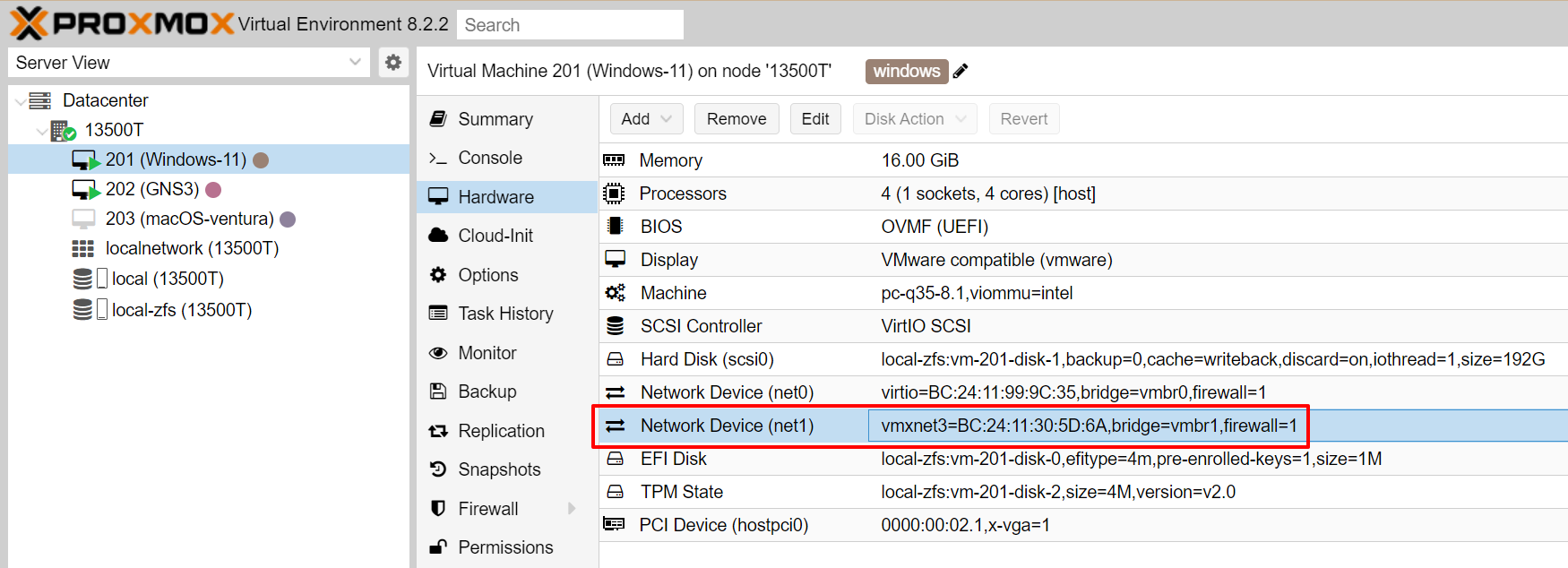

proxmox의 윈도우 서버에 네트워크 디바이스를 아래와 같이 추가해 줍니다.

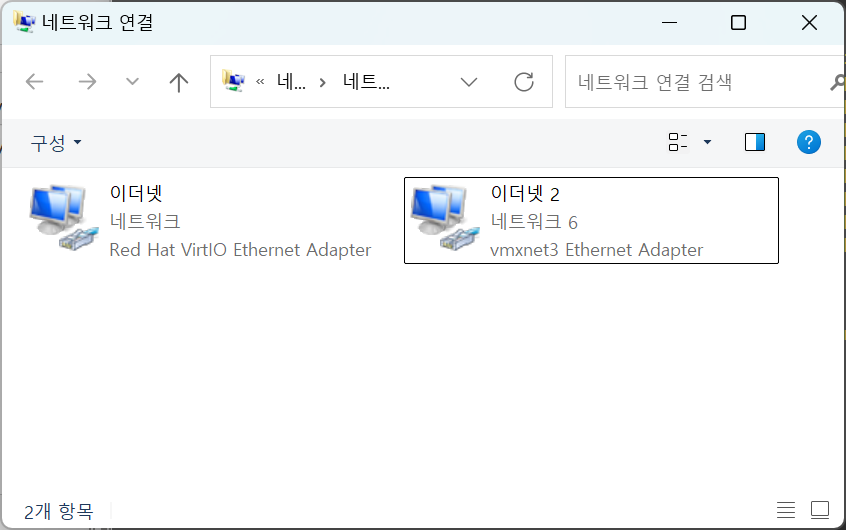

윈도우에 네트워크 카드가 자동으로 하나 생성이 됩니다.

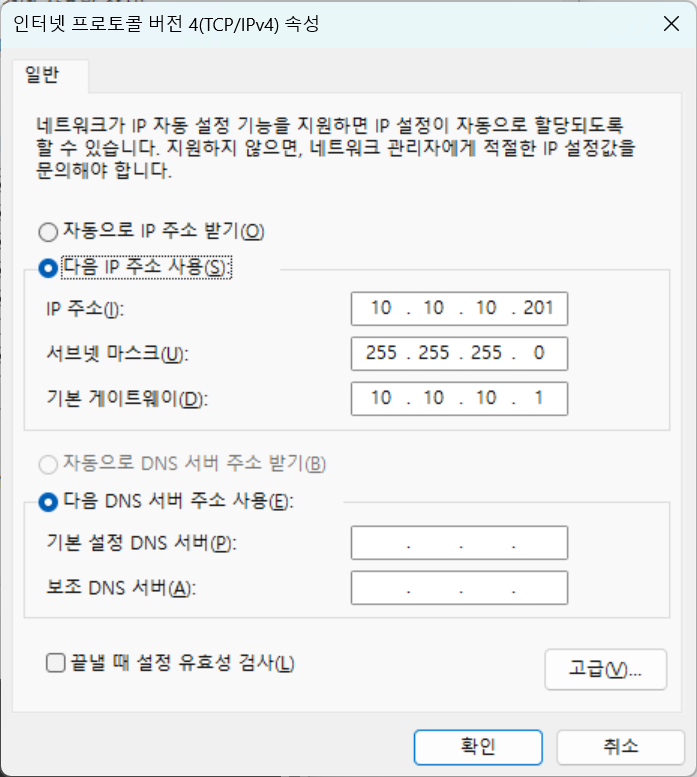

IP를 수동으로 넣어주세요.

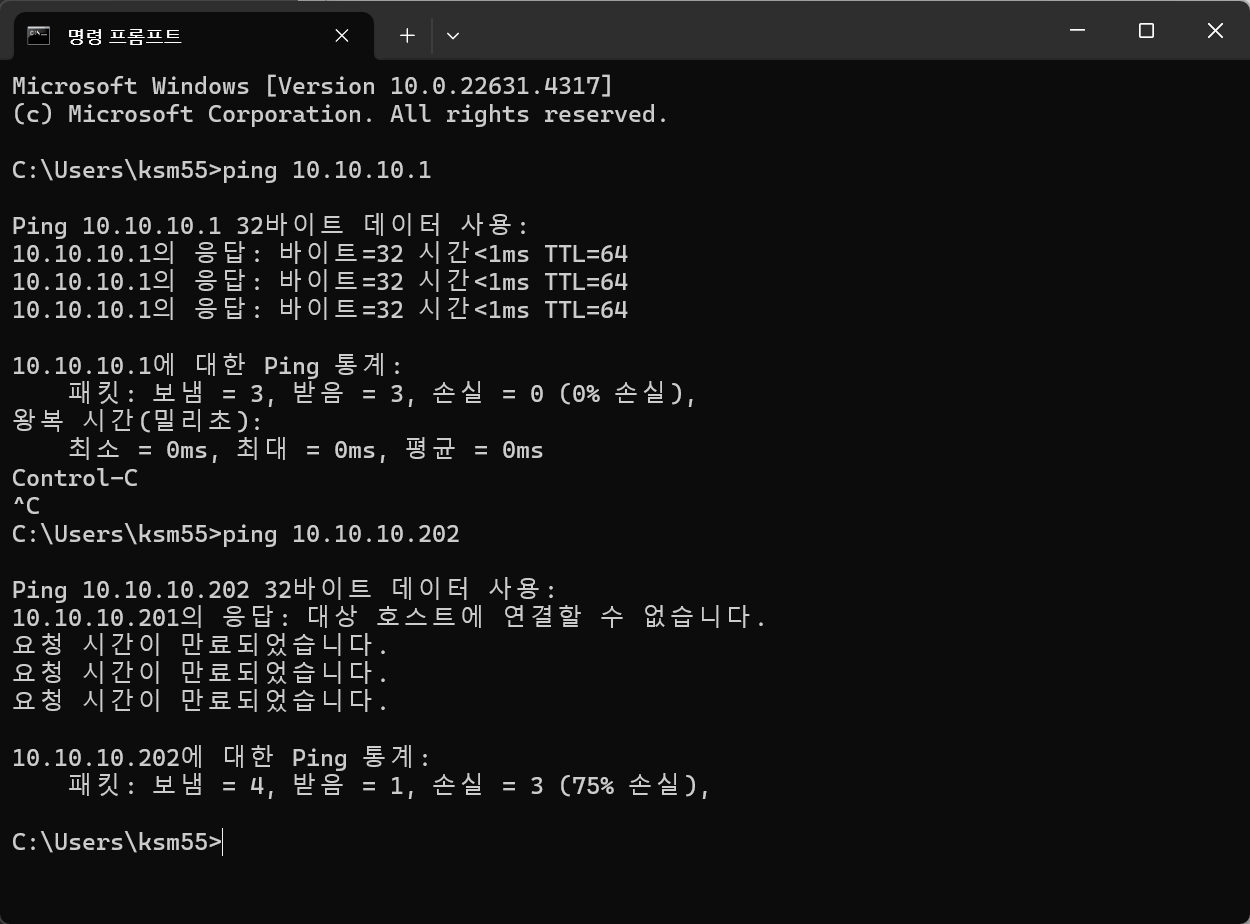

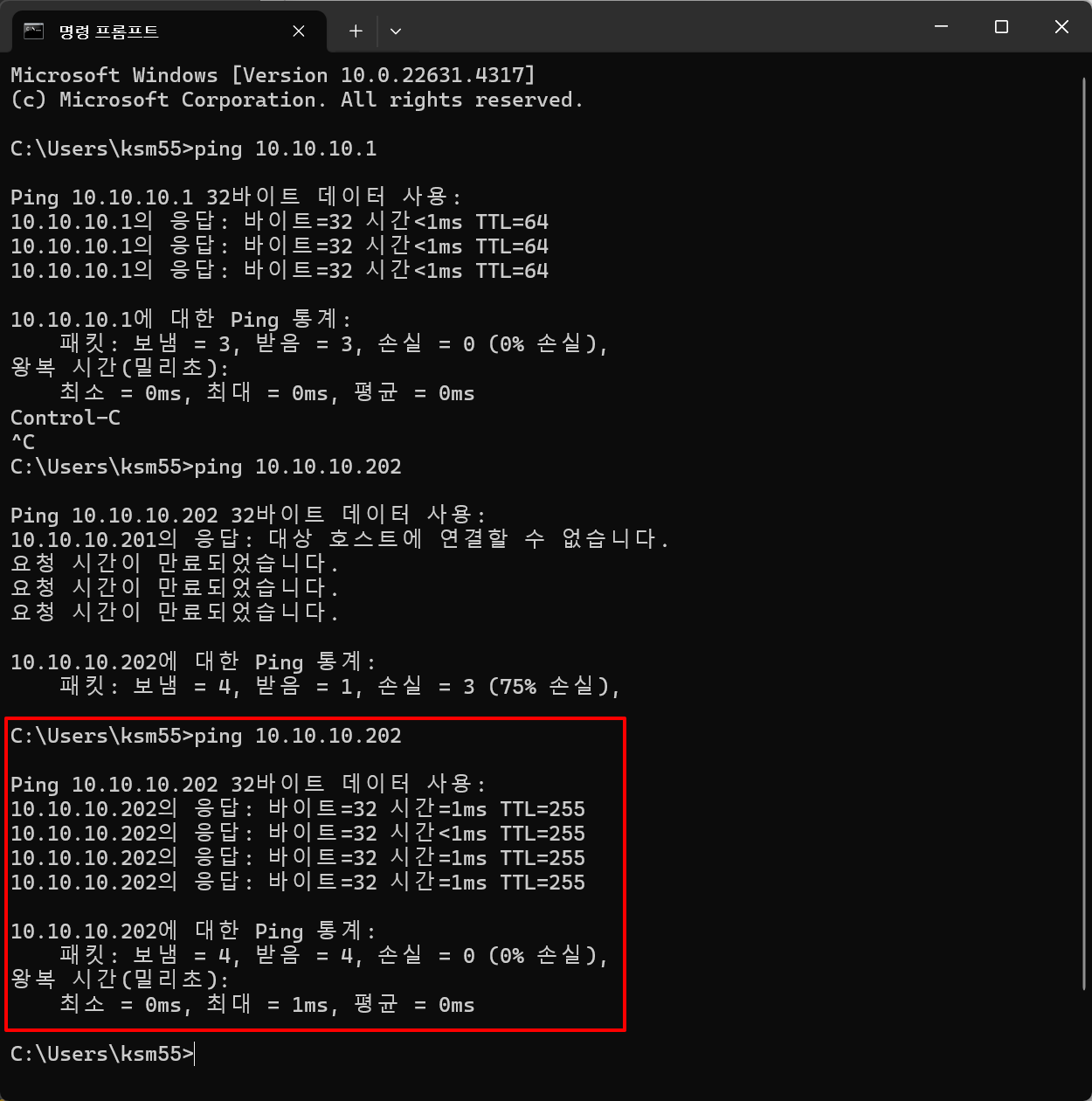

이후 윈도우에서 10.10.10.1로 ping 해보시면 아래와 같이 통신이 되는 것을 확인할 수 있습니다.

그런데 IP 10.10.10.202로는 ping이 되지 않네요??

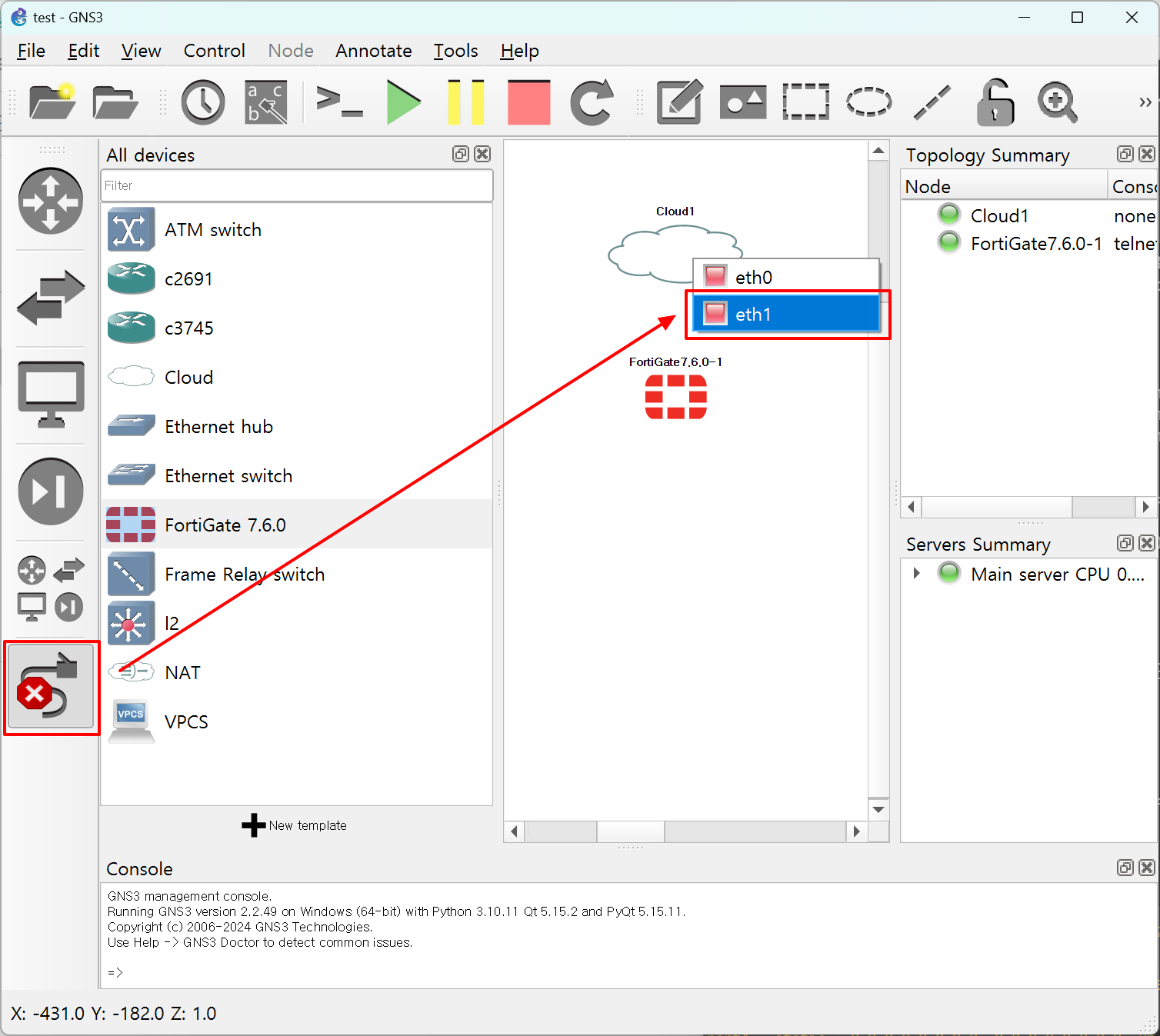

GNS3 구성을 보면, 아직 선이 연결이 되어 있지 않습니다.

선을 연결해 줍니다.

Cloud1에서 GNS3 내부 네트워크 IP를 가진 eth1을 선택해 줍니다.

GNS3에 eth1를 추가하라는 것은 아래 글을 참조하세요.

https://dirt-spoon.tistory.com/313

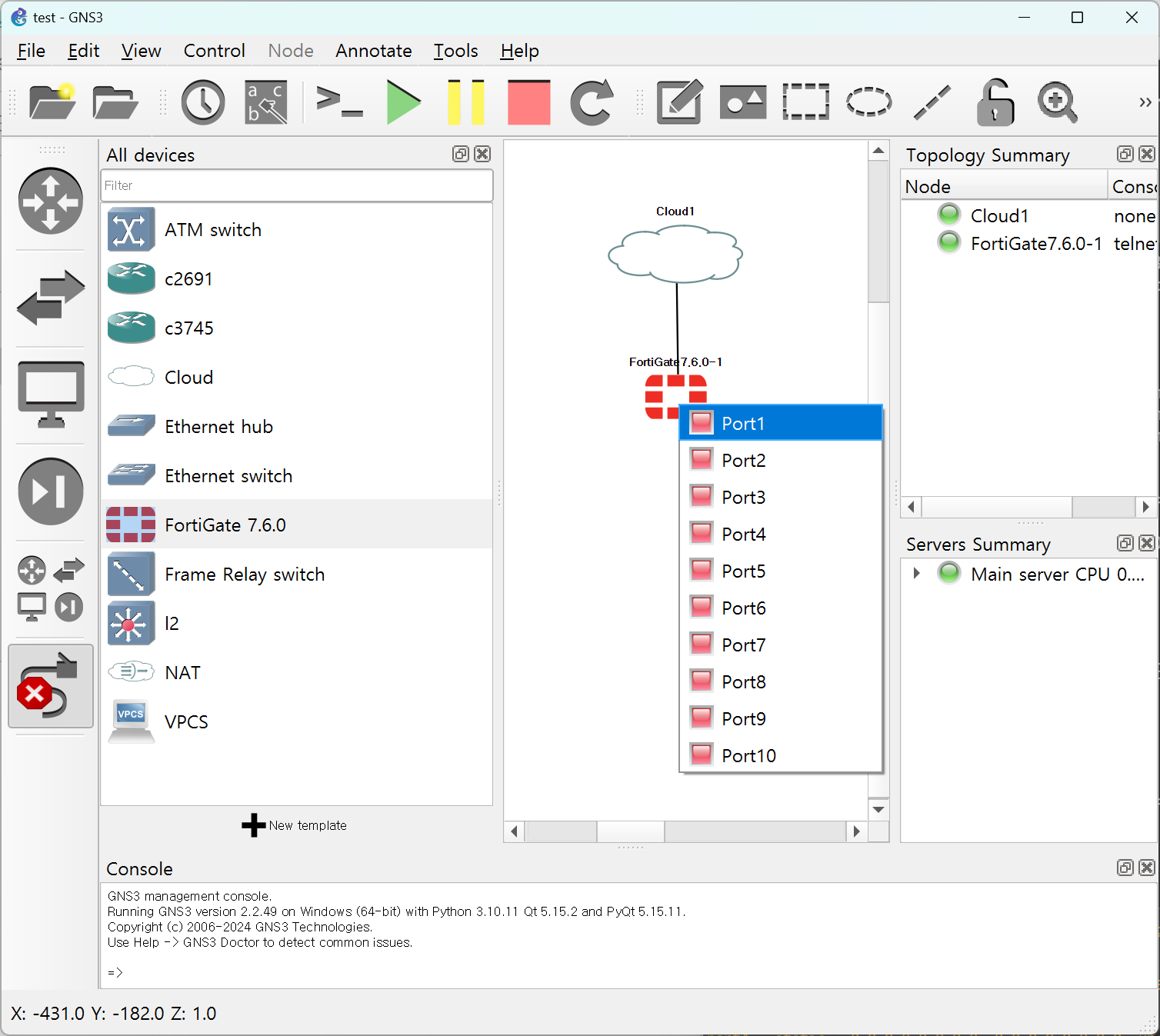

fortigate는 Port1에 설정을 했기 때문에 Port1를 선택해주면 됩니다.

이후 윈도우에서 ping을 날리면~~ 정상적으로 통신이 되는 것을 확인할 수 있습니다.

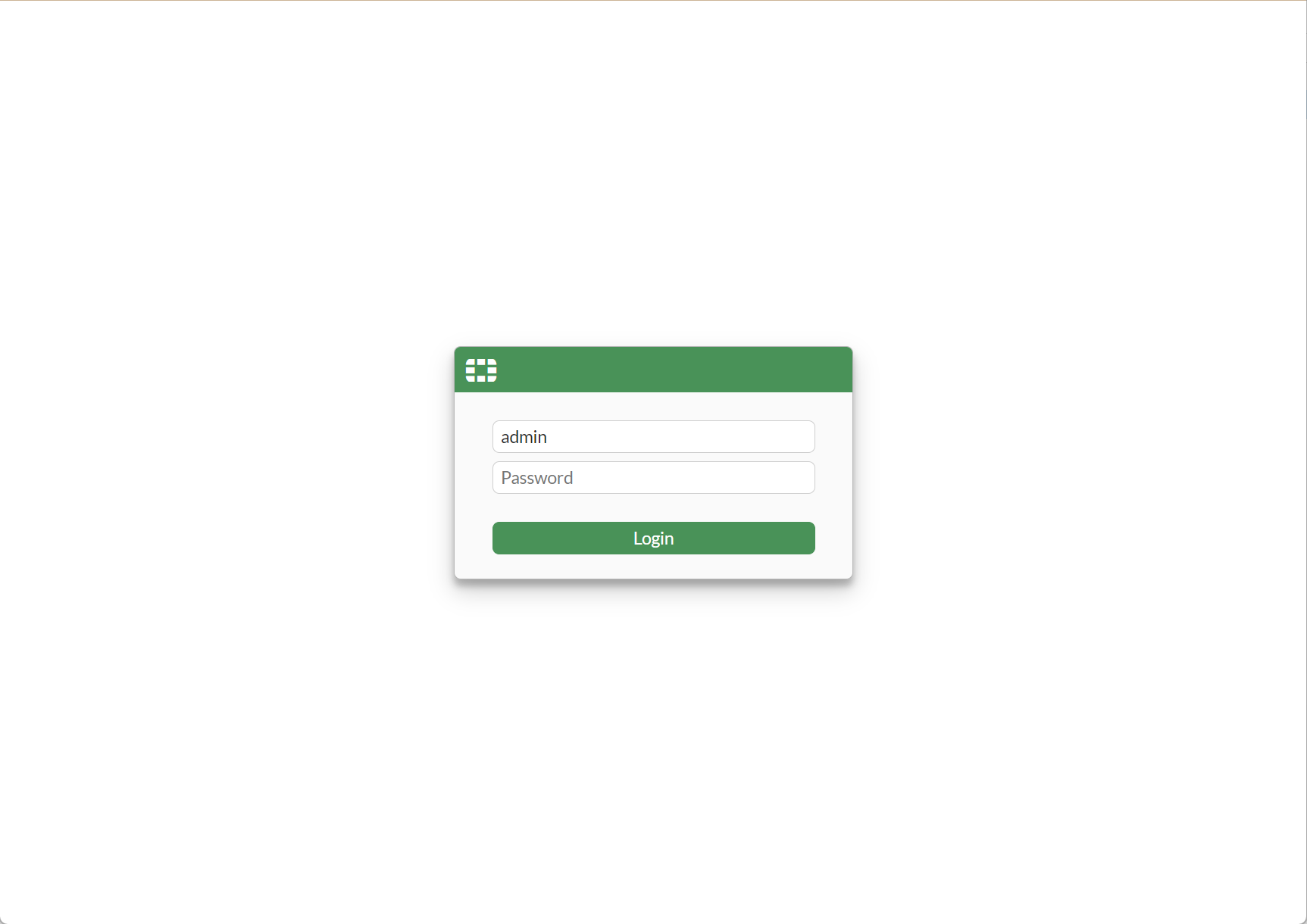

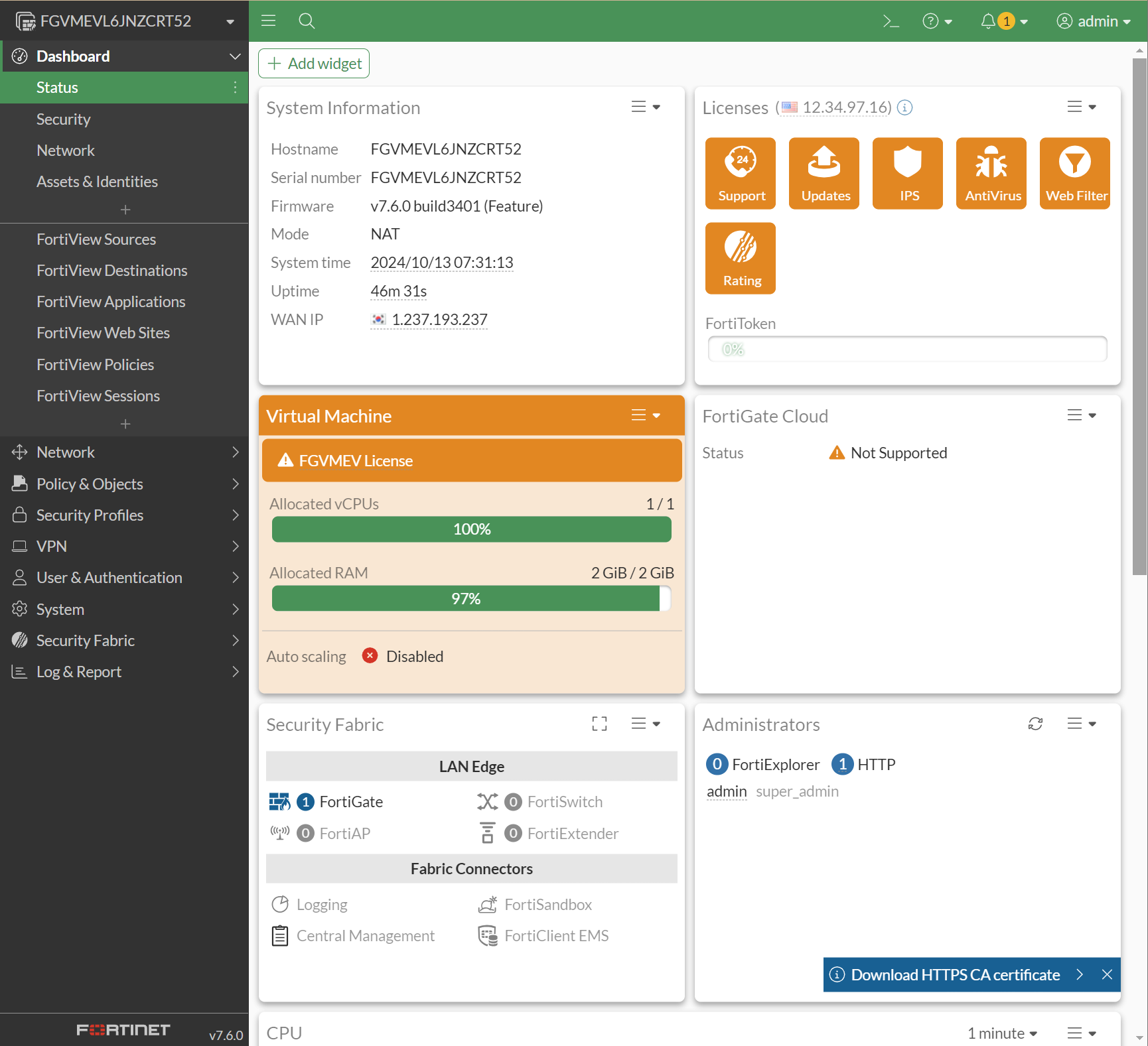

이제 웹페이지로 접속해 봅니다.

https://10.10.10.202

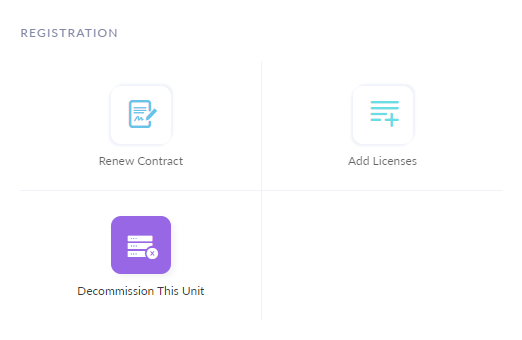

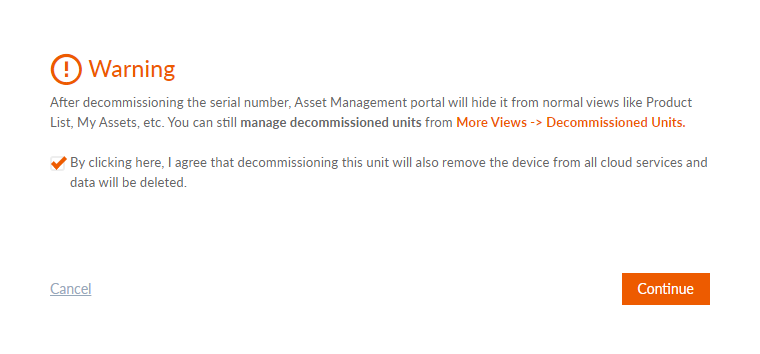

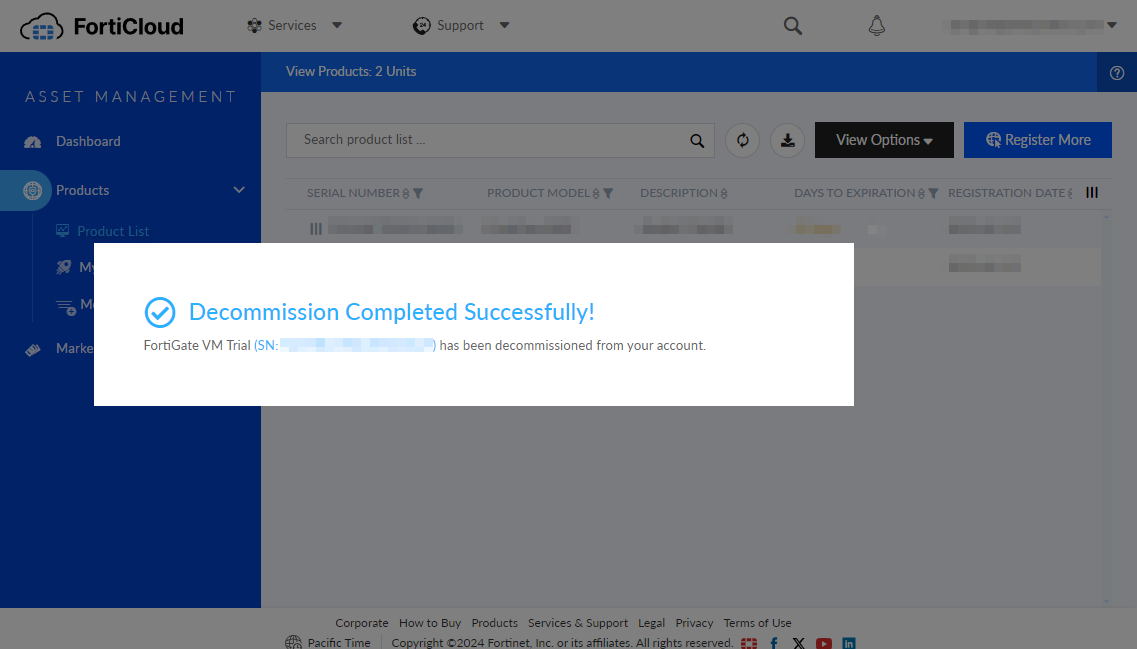

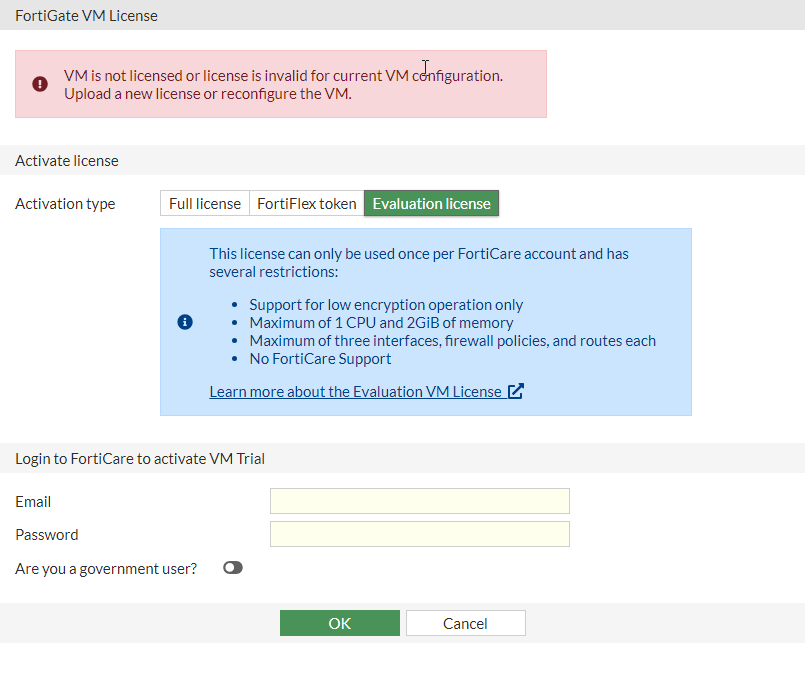

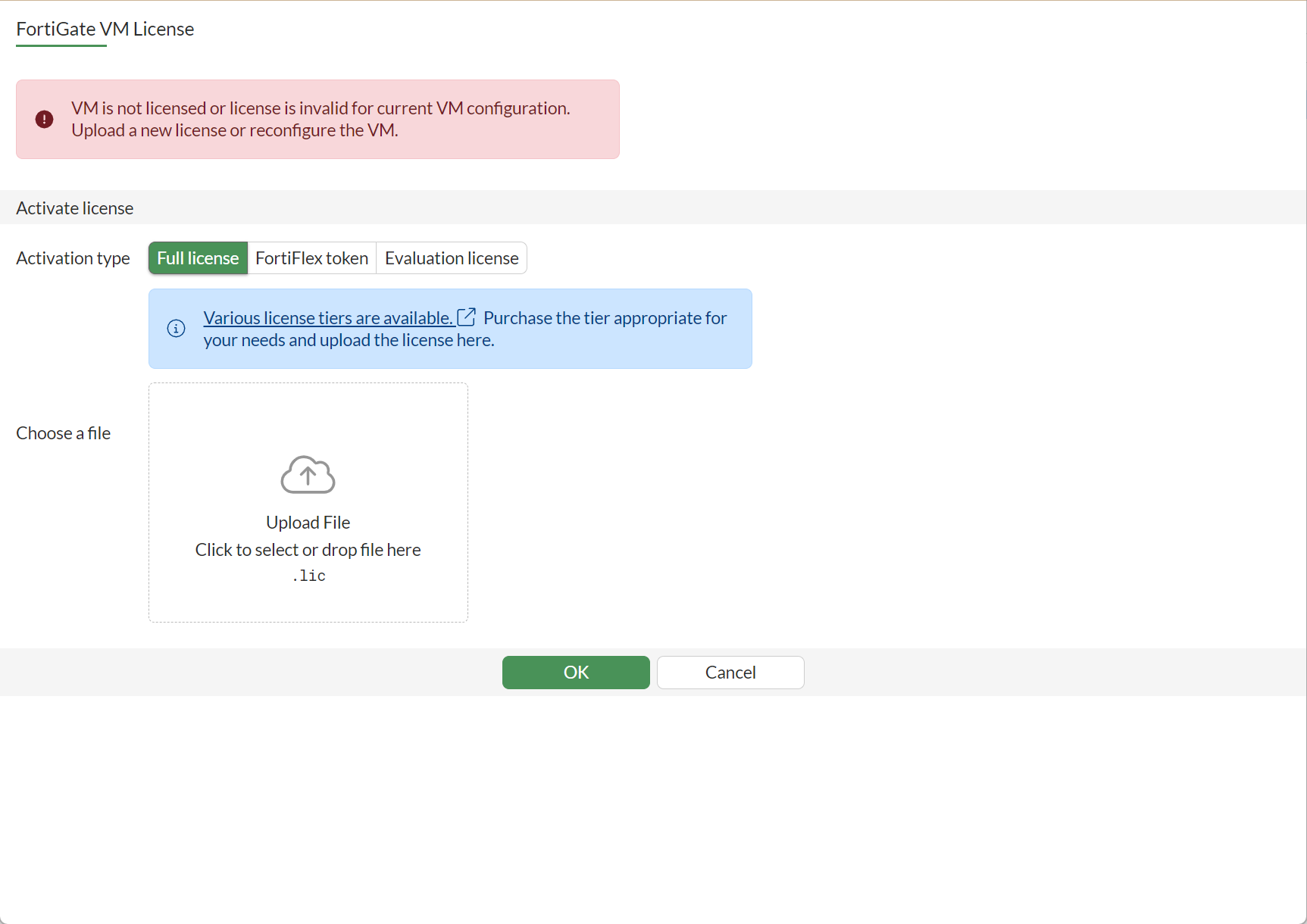

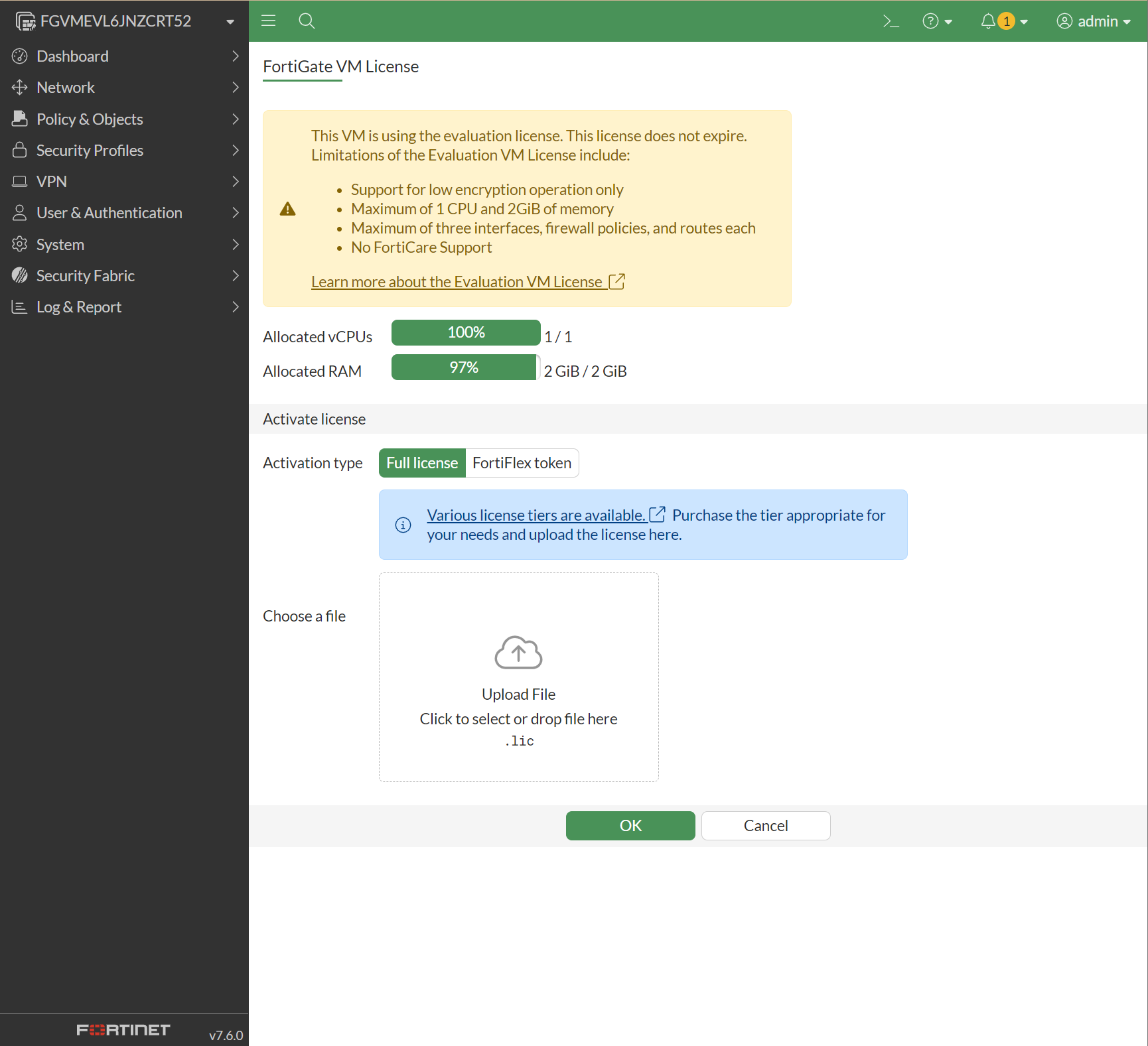

처음 로그인 하면 라이선스 매뉴가 나옵니다.

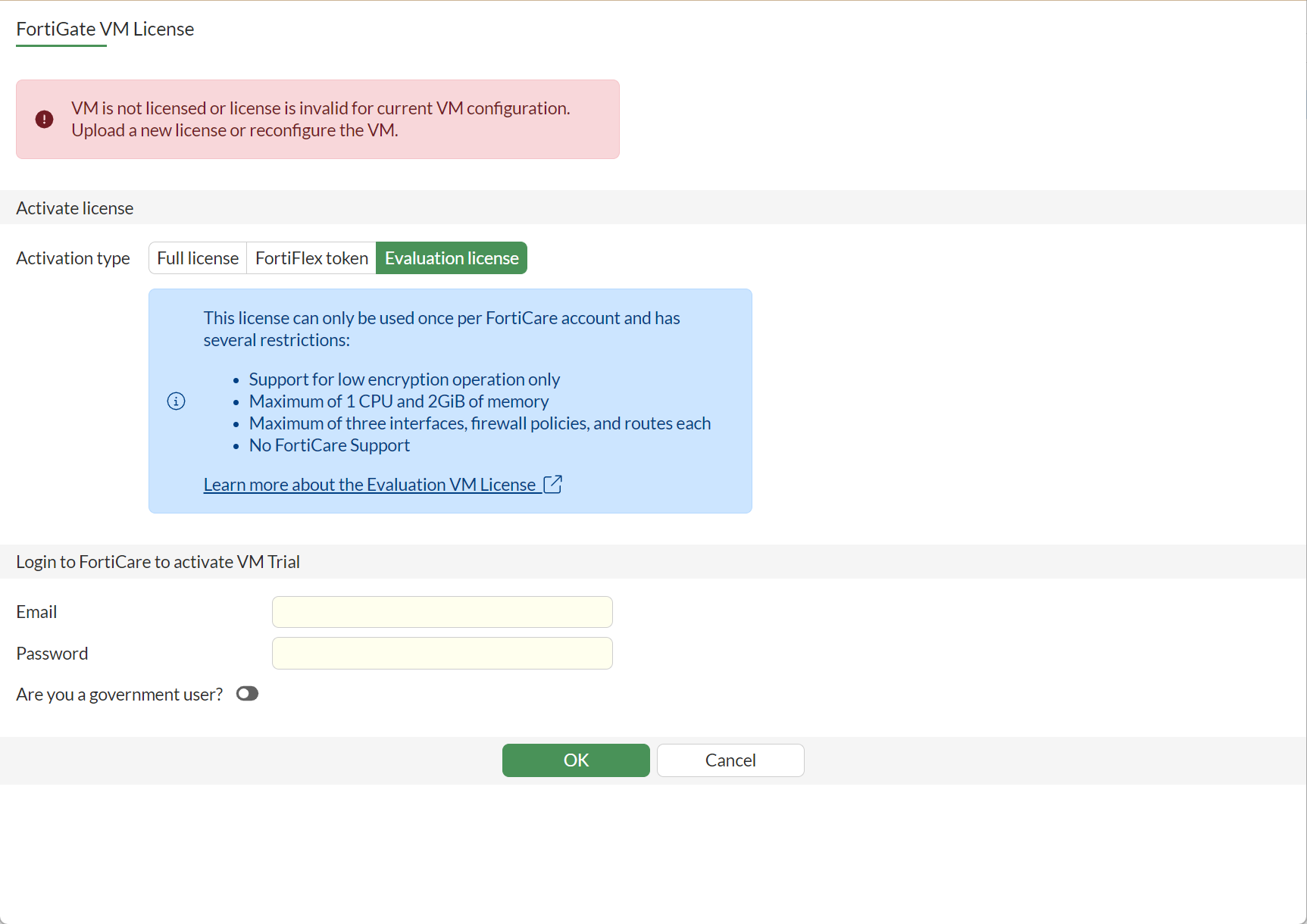

우리는 "Evaluation license"를 선택합니다.

매뉴 아래에 Email, Password를 입력 후 OK를 누릅니다.

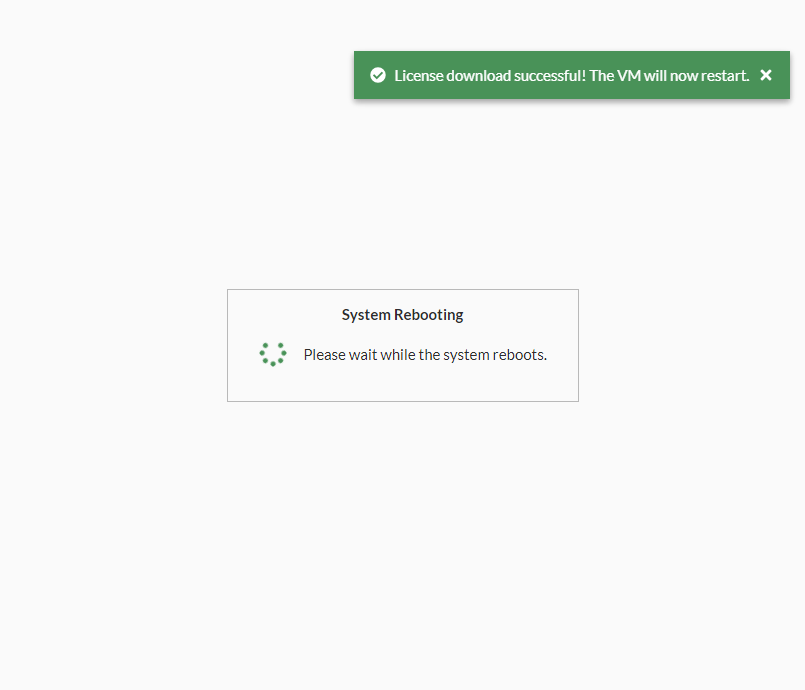

정상적으로 로그인이 된다면 화면과 같이 Confirm 매뉴와 함께 reboot 한다고 메시지가 나옵니다.

이후 OK를 누르면 reboot 되면서 설치 완료가 됩니다.

아래는 cli 방식으로 license를 갱신하는 방법입니다.

FortiGate-VM64-KVM # execute vm-license-options account-id 개인계정

FortiGate-VM64-KVM # execute vm-license-options account-password 패스워드

FortiGate-VM64-KVM # execute vm-license

This VM is using the evaluation license. This license does not expire.

Limitations of the Evaluation VM license include:

1.Support for low encryption operation only

2.Maximum of 1 CPU and 2GiB of memory

3.Maximum of three interfaces, firewall policies, and routes each

4.No FortiCare Support

This operation will reboot the system !

Do you want to continue? (y/n)y

Requesting FortiCare Trial license, proxy:(null)

VM license install succeeded. Rebooting firewall.

FGVMEVL6JNZCRT52 login:

The system is going down NOW !!

Please stand by while rebooting the system.

Restarting system

System is starting...

The config file may contain errors.

Please see details by the command 'diagnose debug config-error-log read'.

Serial number is FGVMEVL6JNZCRT52

FGVMEVL6JNZCRT52 login:

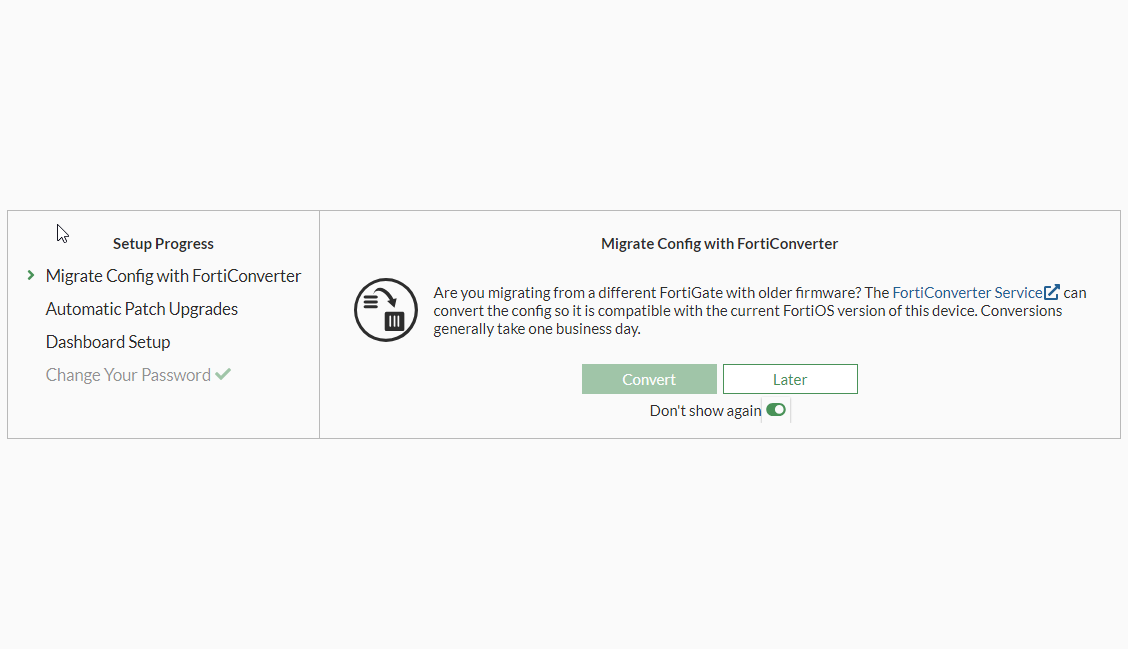

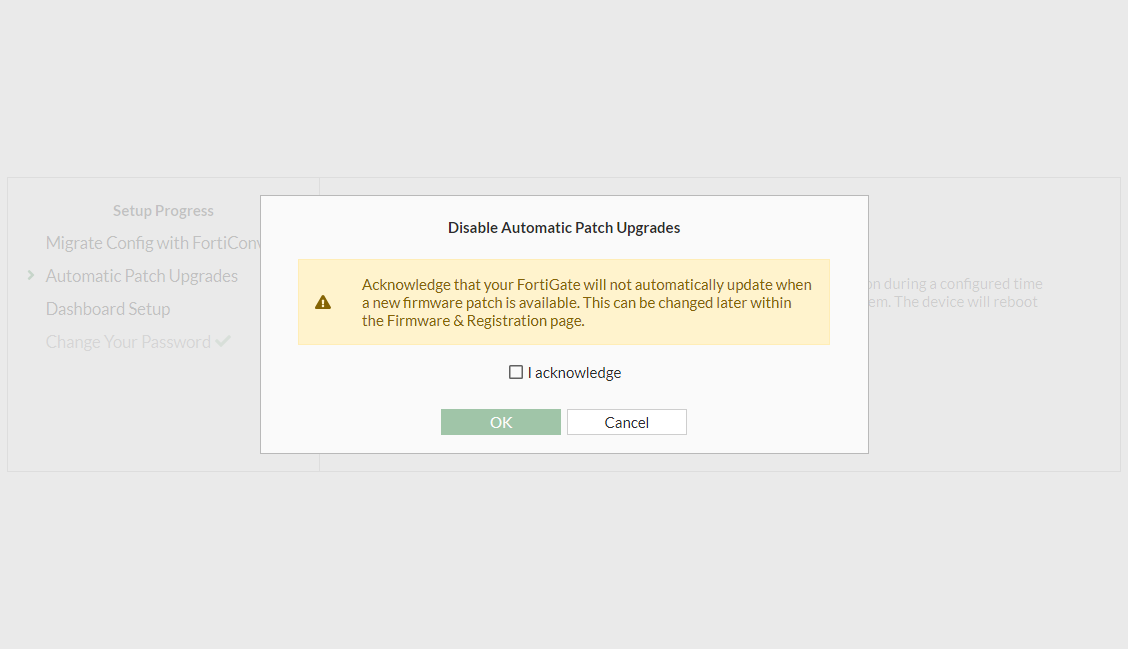

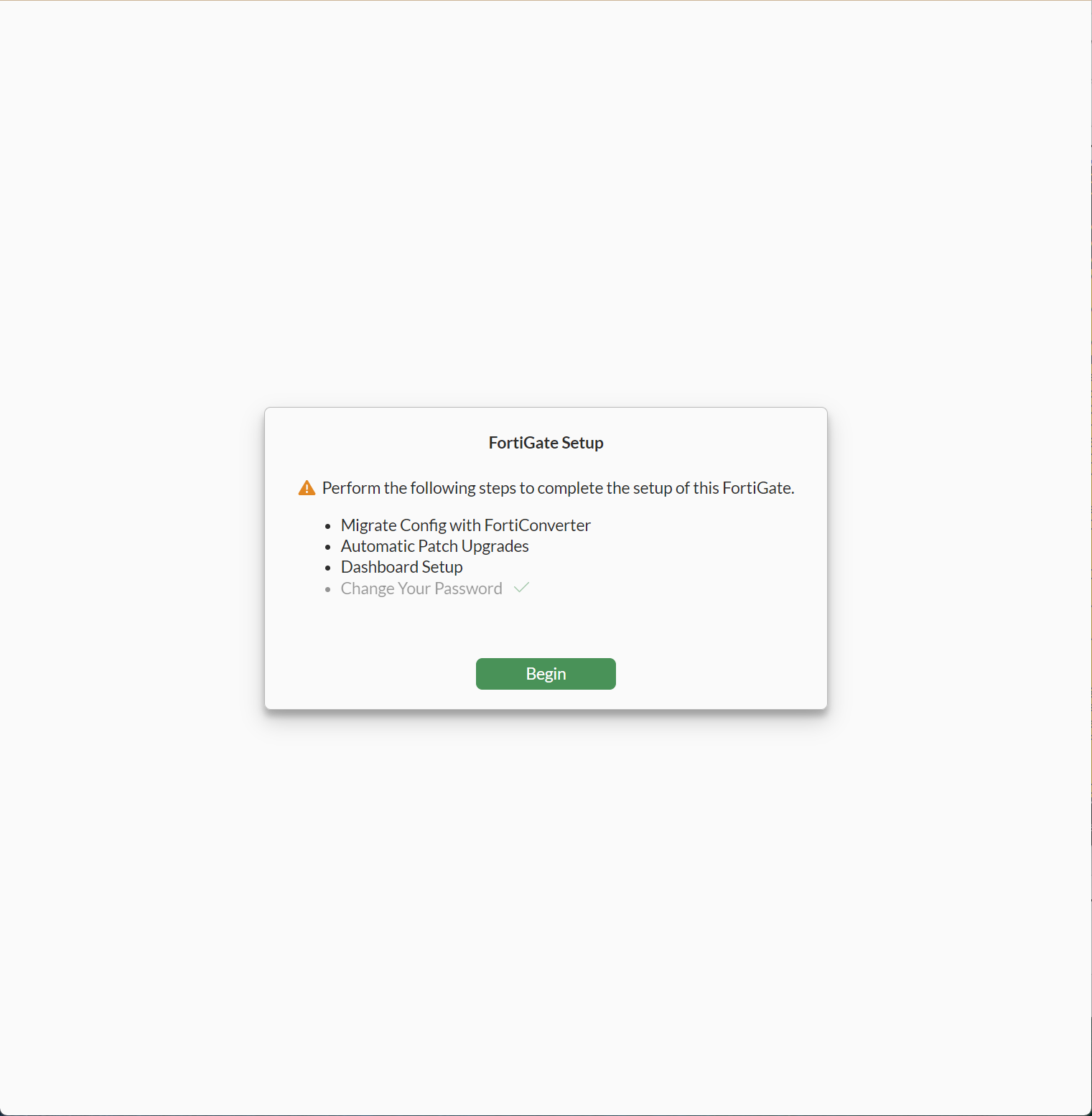

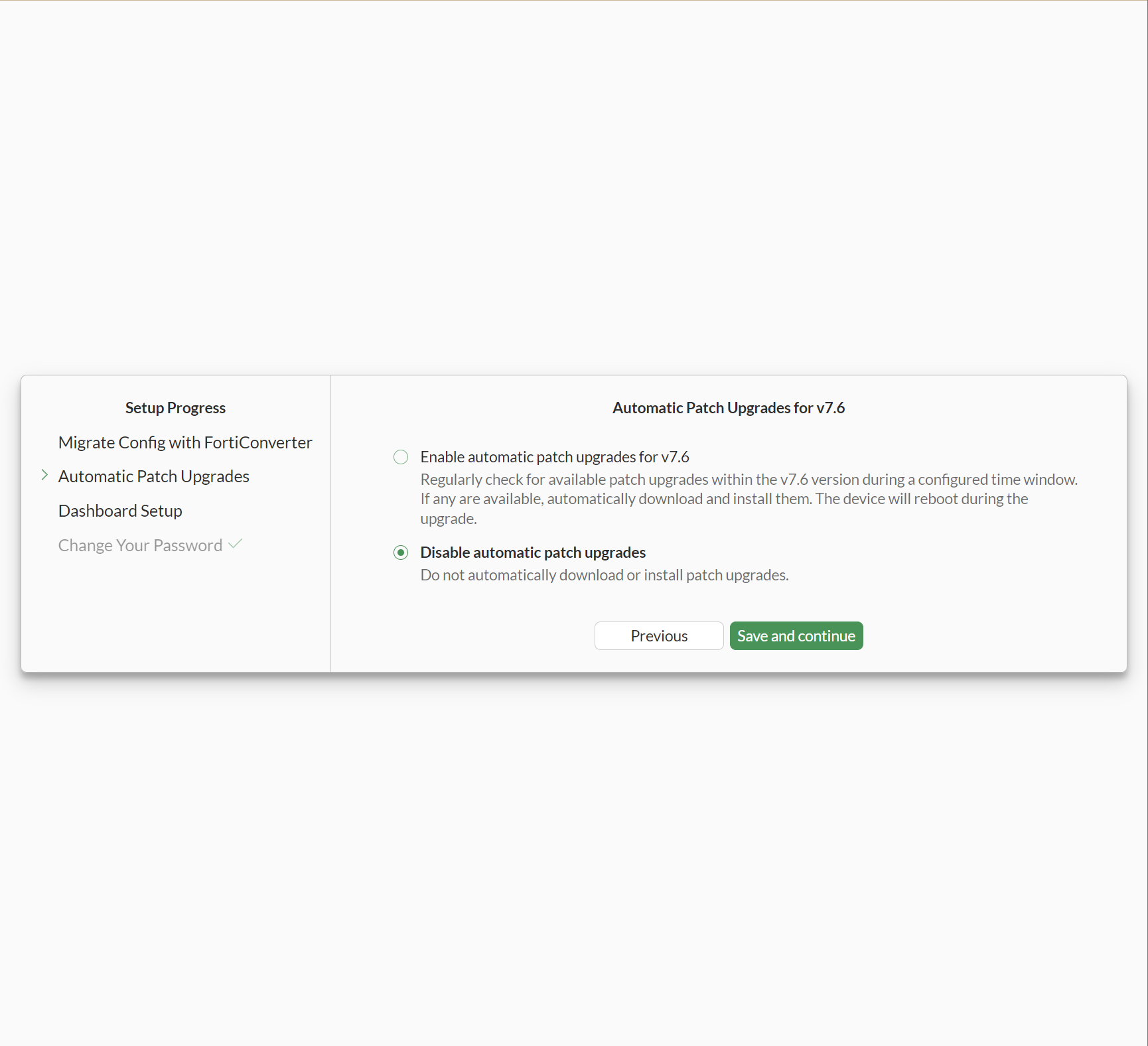

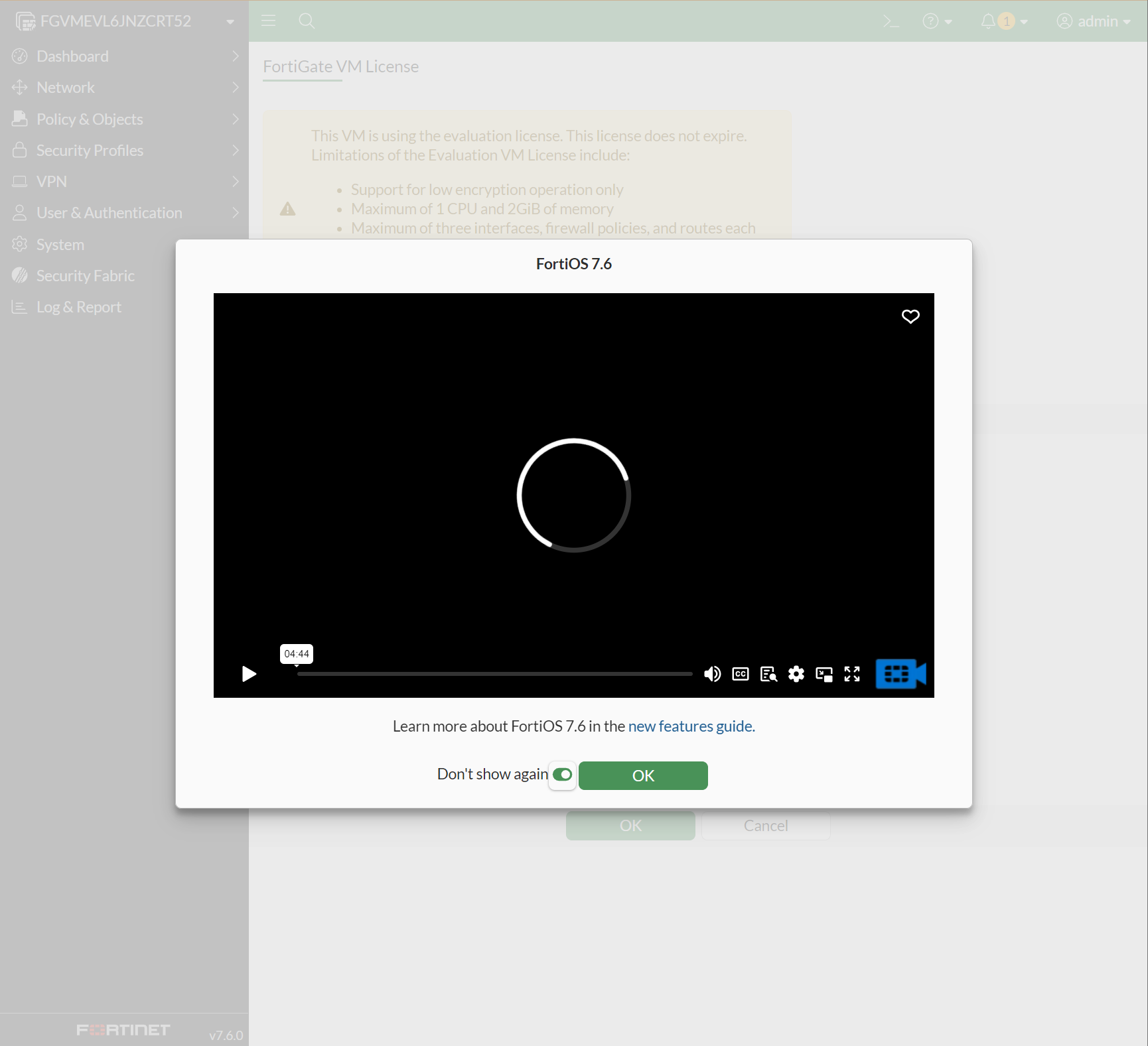

fortigate가 재시작 되어 로그인 하시면 아래와 같이 진행하시면 초기 설정이 완료됩니다.

'기술 노트 > GNS3' 카테고리의 다른 글

| GNS3에서 ping 테스트 하기 (1) | 2024.10.14 |

|---|---|

| GNS3에서 fortigate 설치하기 (1) | 2024.10.12 |